Здравствуйте, уважаемые читатели!

Предпосылкой к этой статье послужила просьба одной знакомой помочь наладить дома интернет и как говорится «чтобы работало хорошо». Ранее в квартире стоял роутер TP-Link не самый дорогой и производительный, что-то вроде модели TL-WR841N. Провайдером выступает Beeline, который дополнительно предоставлял приставку для телевидения. И вот тут возникали различные проблемы на стыке типа авторизации, подключения ТВ приставки и стабильности самого роутера(которая оставляла желать…)

Я решил исправить ситуацию с помощью, вполне производительного для дома, роутера MikroTik hAP ac2 (RBD52G-5HacD2HnD-TC)

Скажу заранее, все исправно работает больше года и не смеет давать даже намека на какие-то проблемы (чтд). Так что берите на вооружение 😉

У компании Beeline достаточно долго использовался тип подключения PPP/L2TP и он возможно все еще используется. И сейчас можно говорить о двух способах авторизации:

- Устаревший: L2TP VPN (как напрямую с ПК так и через роутер)

- Текущий: IPoE(Internet Protocol over Ethernet) и Web авторизация — Для получения доступа в Интернет нужна однократная авторизация на веб-странице.

Правда я не являюсь счастливым обладателем интернета от компании Beeline и сужу только по тому что видел и вычитал на просторах интернета.

Во всяком случае тип подключения PPP/L2TP VPN является устаревшим и на его место приходит IPoE.

Я правда не совсем понимаю сакрального перехода на этот тип авторизации, когда у других провайдеров прекрасно работает обычная привязка в личном кабинете по MAC адресу. Ну да ладно, это особенности провайдера, видимо им там виднее.

Я рекомендую позвонить в Beeline (или написать), если вы не уверены в том, какой тип авторизации используется на текущий момент.

Также в других регионах, что-то может отличаться. В статье я привожу пример для Москвы.

Если я что-то упустил по типам авторизации билайна, то поправьте меня в комментариях.

Начнем с краткого обзора самого роутера т.к. про него в моем блоге еще ничего не было сказано.

Краткий обзор hAP ac2

Внешний вид вполне неплох. Вместо типовых белых коробок компания MikroTik предлагает приятный дизайн. Более того в интернете Вы найдете достаточно большое количество обзоров на этот роутер в том числе и с разбором компонентной базы. Правда я остановлюсь на одном пункте чуть ниже.

Пробежимся по характеристикам роутера.

Спецификация

| Код продукта (Product code) | RBD52G-5HacD2HnD-TC |

| Архитектура (Architecture) | ARM 32bit |

| Процессор (CPU) | IPQ-4018 |

| Кол-во ядер процессора (CPU core count) | 4 |

| Базовая частота процессора (CPU nominal frequency) | 716 MHz |

| Лицензия ОС (RouterOS license) | 4 |

| Операционная система (Operating System) | RouterOS v6, v7 |

| Размер оперативной памяти (Size of RAM) | 128 MB (есть версии с 256 MB) |

| Размер хранилища (Storage size) «в том числе для ОС» | 16 MB |

| Тип хранилища (Storage type) | FLASH |

| Сетевые порты шт. (10/100/1000 Ethernet ports) | 5 |

| Наработка на отказ (MTBF) | Approximately 100’000 hours at 25C |

| Протестирован при температуре (Tested ambient temperature) | -40°C to 50°C |

| Аппаратное ускорение IPsec (IPsec hardware acceleration) | Yes |

| Габариты (Dimensions) | 34 x 119 x 98mm |

Вместе с искомым роутером вы получите:

- Блок питания на 24V 0.8A (19.2 Вт)

- Ножка подставка

- Шурупы и дюбеля для крепления на стену

- Инструкция по монтажу

- Инструкция по быстрой настройке

Беспроводная связь

| Wireless 2.4 GHz Max data rate | 300 Mbit/s |

| Wireless 2.4 GHz number of chains | 2 |

| Wireless 2.4 GHz standards | 802.11b/g/n |

| Antenna gain dBi for 2.4 GHz | 2.5 |

| Wireless 2.4 GHz chip model | IPQ-4018 |

| Wireless 2.4 GHz generation | Wi-Fi 4 |

| Wireless 5 GHz Max data rate | 867 Mbit/s |

| Wireless 5 GHz number of chains | 2 |

| Wireless 5 GHz standards | 802.11a/n/ac |

| Antenna gain dBi for 5 GHz | 2.5 |

| Wireless 5 GHz chip model | IPQ-4018 |

| Wireless 5 GHz generation | Wi-Fi 5 |

| AC speed | AC1200 |

Периферия

| Кол-во USB портов (Number of USB ports) | 1 |

| Функция отключения питания от USB (USB Power Reset) | Yes |

| Тип USB порта (USB slot type) | USB type A |

| Максимальный ток отдаваемый USB портом (Max USB current (A)) | 1 |

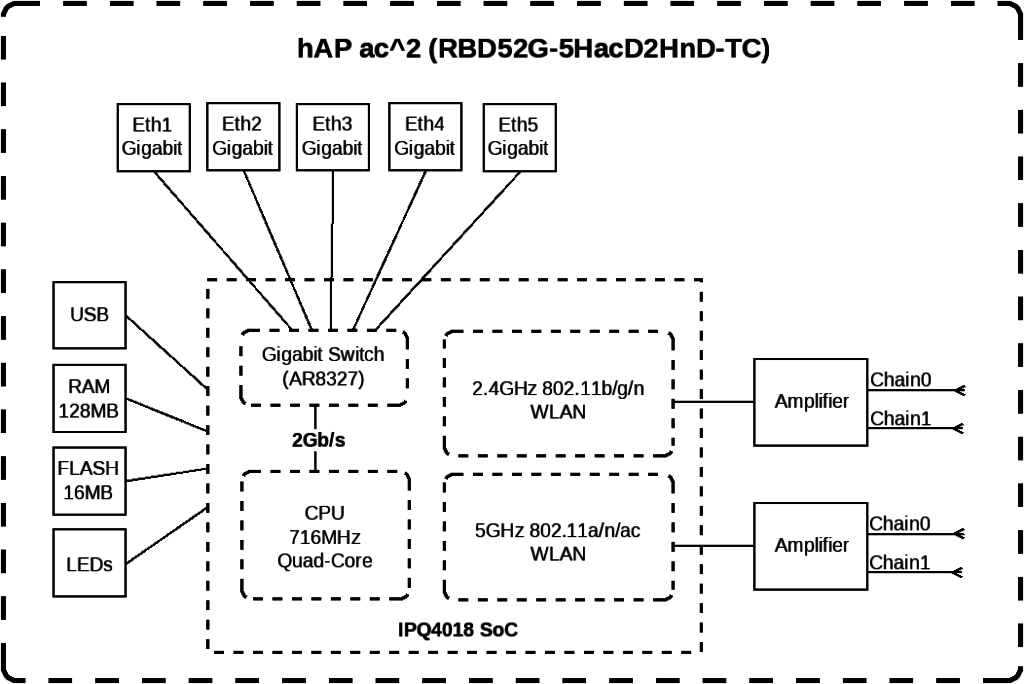

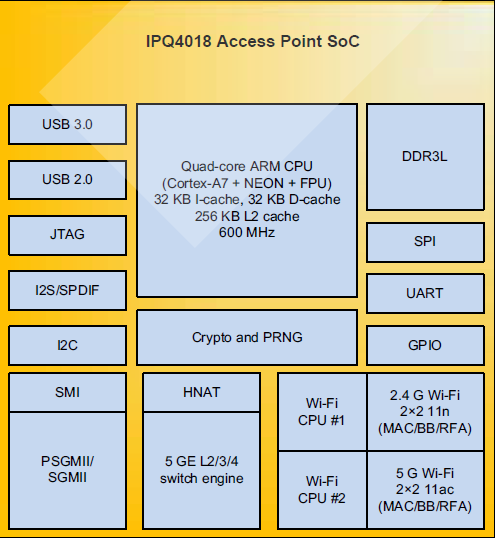

Производитель предоставляет удобную блок диаграмму устройства

Сердцем выступает 4 ядерный CPU от компании Qualcomm IPQ4018 на ядрах ARM A7

Он же имеет встроенный Switch чип Atheros AR8327, который подключен к физике QCA8075 по шине в 2 Gbit/s (странно, что на диаграмме GB/s)

Тут хотелось бы остановиться подробнее, т.к. в некоторых обзорах ошибочно полагают, что в роутере используется не Switch чип AR8327, а чип QCA8075, что не корректно от слова совсем и вводит в заблуждение. По факту, чип QCA8075 реализует физический уровень взаимодействия с Ethernet портами (QCA8075-spec: Ethernet transceiver is a 5-port, 10/100/1000 Mbps tri-speed Ethernet PHY), а AR8327 это именно что Switch, реализующий MAC уровень (он же отображается в RouterOS) и это правильно! (IPQ4018-spec: Supports external gigabit Ethernet PHYs via PSGMII or SGMII)

Запомните, QCA8075 не заменяет AR8327, они работают совместно!

Если кому необходимо, то можете изучить спецификации на чип QCA8075 и CPU IPQ4018

Помимо 4х вычислительных ядер, в CPU IPQ4018 реализовано еще два отдельных ядра для Wi-Fi 2.4GHz и Wi-Fi 5GHz, это позволяет разгрузить основные ядра процессора. (Dual Wi-Fi subsystem with Qualcomm® VIVE™ technology)

А вот функции типа Beamforming в RouterOS не реализовано, хоть они и поддерживаются в CPU. Вернее идет этап реализации wifiwave2 на базе «новой» RouterOS 7, куда входит и WPA3 и MU-MIMO и Beamforming. (06.12.2021 версия 7.1 вышла в ветку Stable)

Вот только MikroTik придется постараться, чтобы уместить ОС с новым драйвером и новым Linux ядром в их любимые 16 MB, которые стоят почти везде.

Роутер практически не содержит никакой дополнительной периферии, как например те же RB750Gr3(hEX) и RB760iGS(hEX S). Нам доступен только порт USB2.0 Type A, который может отдавать подключенным к нему потребителям ток не более 1А.

Судя по сторонним тестам, роутер потребляет не более 5-6Вт при максимальной нагрузке, что приятно.

Но думаю хватит про железо, перейдем непосредственно к настройке роутера.

Настройка hAP ac2

Настройки выполнены на прошивке: 6.48.5 (Long-term)

Основной особенностью тут будет подключение TV приставки т.к. она должна быть подключена как бы напрямую в сеть провайдера. Это значит нам придется делать WAN Bridge который будет пропускать трафик TV приставки и через него же роутер будет смотреть в интернет. Также мы включим аппаратную разгрузку для WAN Bridge, чтобы трафик от приставки не мешал роутеру и роутер не мешал приставке.

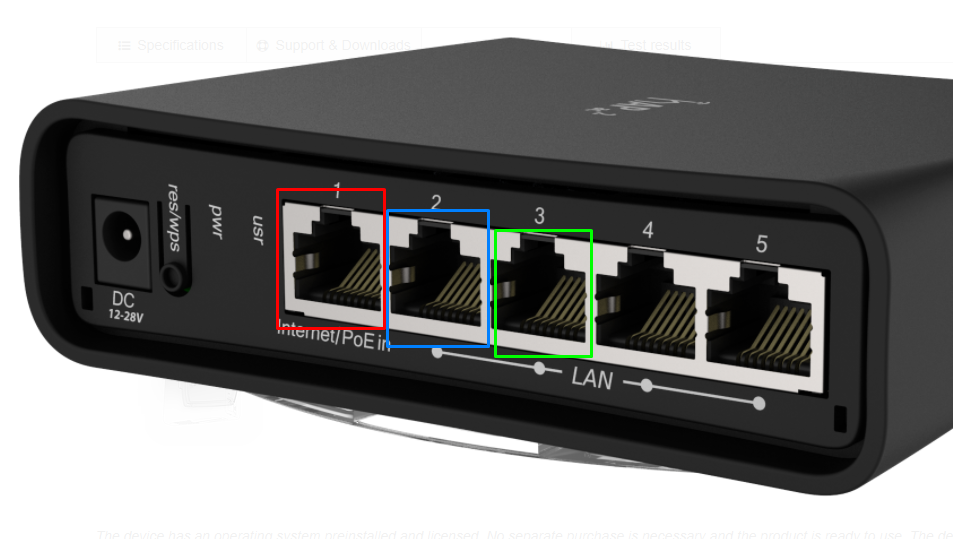

Подключим Ethernet кабеля в следующем порядке.

Красный Eth1 — Кабель провайдера;

Синий Eth2 — Кабель к TV приставке;

Зеленый Eth3 — Локальный (ПК/Ноутбук)

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно т.к. у роутера отсутствует IP адрес после сброса всех настроек.

Открываем утилиту WinBox (Подробнее: Тут и Тут)

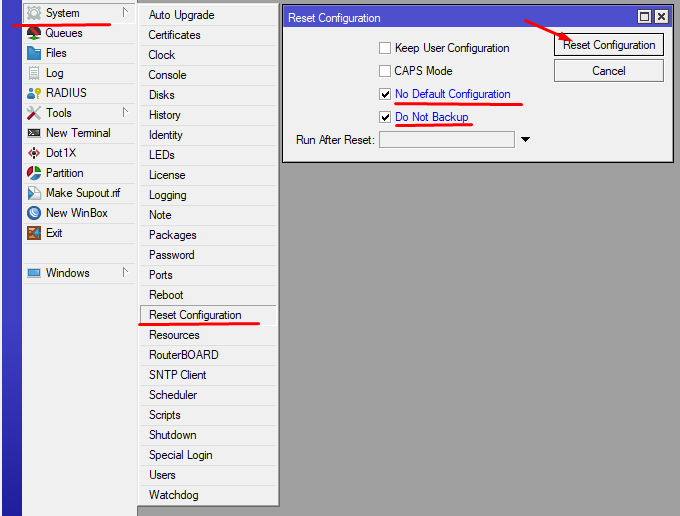

Как обычно сбрасываем все заводские настройки, они нам не понадобятся!

Консольно:

/system reset-configuration no-defaults=yes skip-backup=yesПосле этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

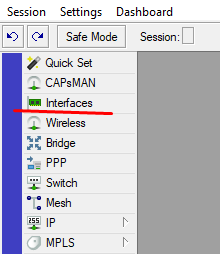

Настройка интерфейсов

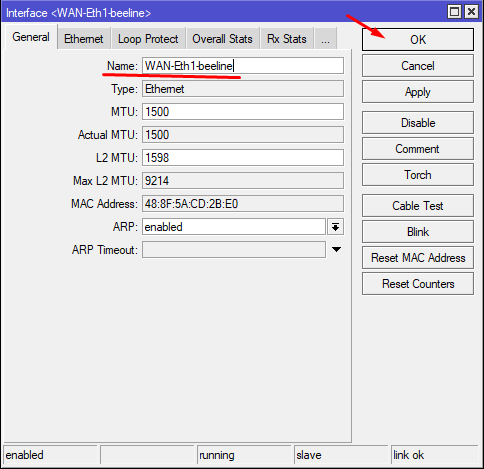

Переходим к сетевым интерфейсам в раздел Interfaces и пока просто переименовываем их, чтобы было удобнее.

ether1 => WAN-Eth1-beeline

ether2 => WAN-Eth2-TV

ether3 => LAN-Eth3

ether4 => LAN-Eth4

ether5 => LAN-Eth5

wlan1 => LAN-wifi24ghz

wlan2 => LAN-wifi5ghz

Начало имени WAN и LAN даст удобную сортировку по имени в таблице со списком интерфейсов. Немного эстетики не повредит 🙂

Консольно:

/interface ethernet

set [find default-name=ether1] name=WAN-Eth1-beeline

set [find default-name=ether2] name=WAN-Eth2-TV

set [find default-name=ether3] name=LAN-Eth3

set [find default-name=ether4] name=LAN-Eth4

set [find default-name=ether5] name=LAN-Eth5

/interface wireless

set [find default-name=wlan1] name=LAN-wifi24ghz

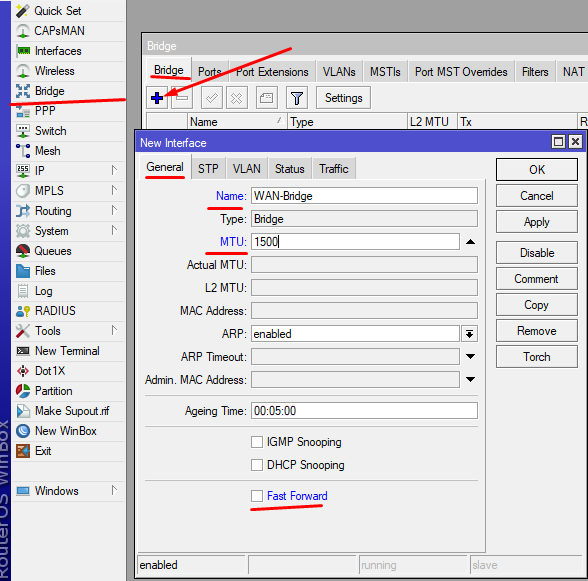

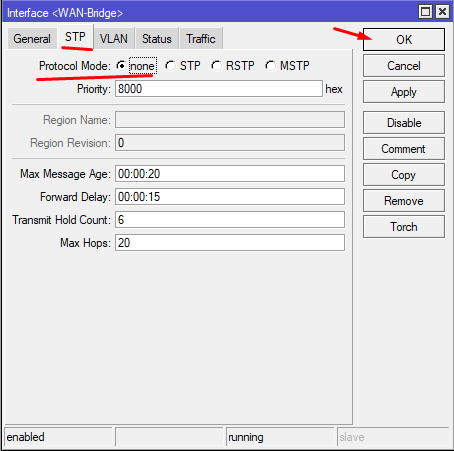

set [find default-name=wlan2] name=LAN-wifi5ghzДалее создадим два сетевых моста WAN-Bridge и LAN-Bridge, добавим в них необходимые интерфейсы.

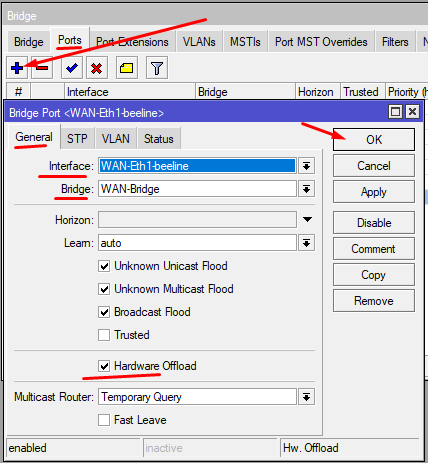

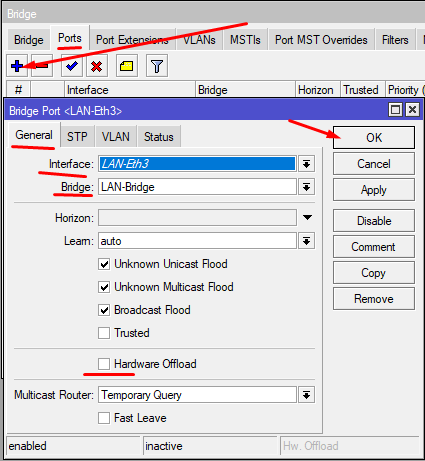

Добавляем порты WAN-Eth1-beeline и WAN-Eth2-TV в WAN-Bridge.

Тоже самое проделываем с портами LAN (LAN-Eth3, LAN-Eth4, LAN-Eth5, LAN-wifi24ghz, LAN-wifi5ghz), но добавляем их соответственно в LAN-Bridge.

Для портов WAN включим Hardware offload. Для портов LAN включать не будем. Это делаем специально для TV приставки, чтобы обработка потока для неё происходила на уровне Switch чипа.

Соответственно нет необходимости включать Fast Forward для моста WAN-Bridge т.к. мы включили для входящих в него портов аппаратную разгрузку (Hardware offload)

Консольно:

/interface bridge

add name="WAN-Bridge" comment="WAN" mtu=1500 fast-forward=no protocol-mode=none

add name="LAN-Bridge" comment="LAN" mtu=1500 fast-forward=yes igmp-snooping=yes protocol-mode=none

/interface bridge port

add bridge=WAN-Bridge interface=WAN-Eth1-beeline

add bridge=WAN-Bridge interface=WAN-Eth2-TV

add bridge=LAN-Bridge hw=no interface=LAN-Eth3

add bridge=LAN-Bridge hw=no interface=LAN-Eth4

add bridge=LAN-Bridge hw=no interface=LAN-Eth5

add bridge=LAN-Bridge interface=LAN-wifi24ghz

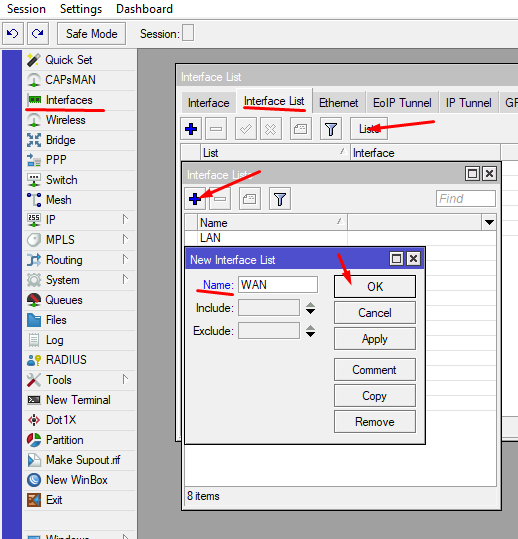

add bridge=LAN-Bridge interface=LAN-wifi5ghzПодготовим списки интерфейсов. Для чего они нужны подробнее тут: MikroTik RouterOS — Списки интерфейсов «Interface List»

Создаем списки интерфейсов:

WAN

LAN

Привязываем интерфейсы к спискам

Консольно:

/interface list

add name=WAN

add name=LAN

/interface list member

add interface=LAN-Bridge list=LAN

add interface=WAN-Bridge list=WANБезопасность

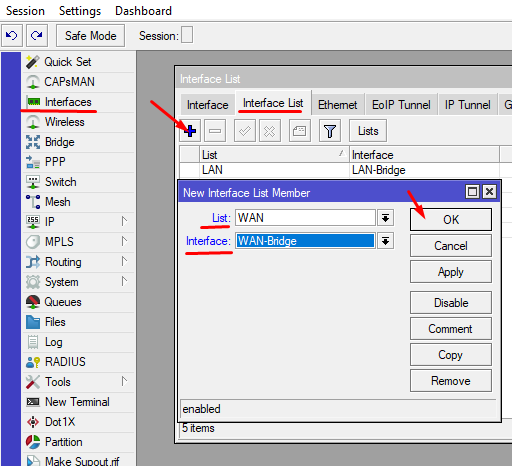

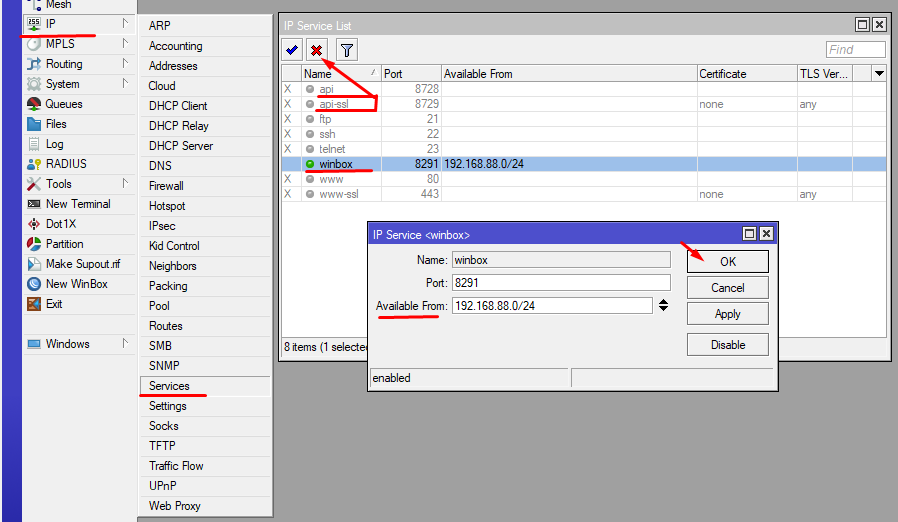

Надо бы улучшить безопасность нашего роутера перед тем, как продолжить его настройку. Многие спустя рукава относятся к такого рода вещам, а потом в интернете мы видим статьи о ботнетах на роутерах MikroTik. Если кому интересно, то почитайте про ботнет Mēris. Я думаю Вы не захотите, чтобы Ваш роутер выступал в роли «солдата» в армии очередного ботнета.

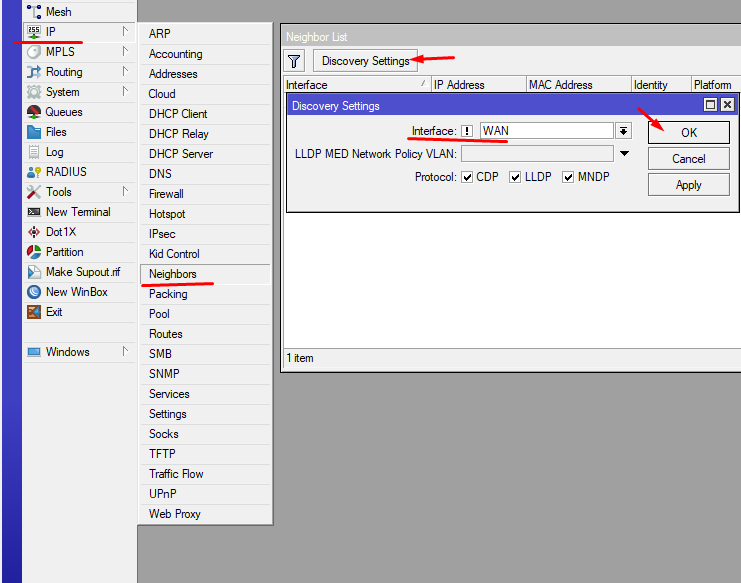

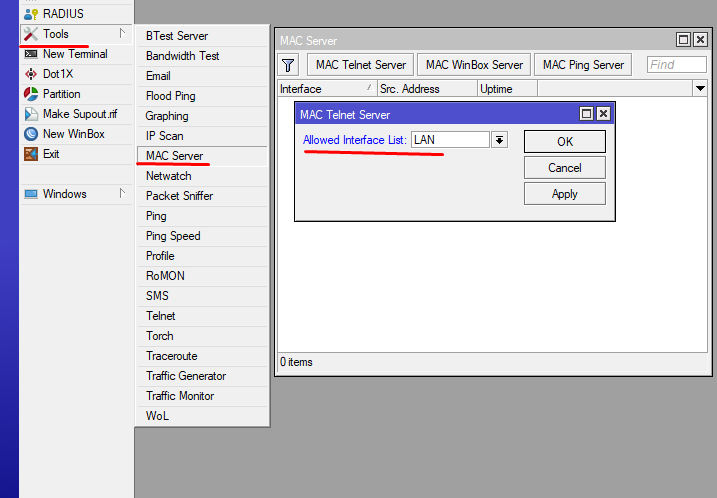

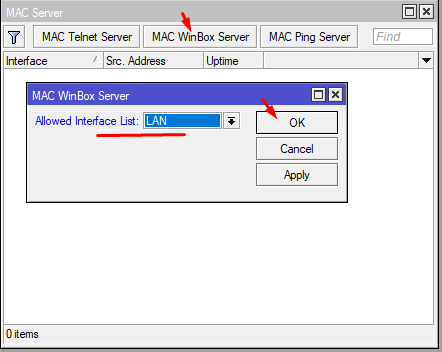

Тут мы сменим пользователя по умолчанию, отключим лишние сервисы и порты по умолчанию, а также направим Neighbors с MAC Server на путь истинный.

Удаляем или отключаем админа и добавляем своего пользователя (тоже с правами админа)

Консольно:

/user

add name="hello_neo" password="1234567890" group=full

set admin disabled=yesНастраиваем Neighbors и MAC Server

Консольно:

/ip neighbor discovery-settings

set discover-interface-list=!WAN

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

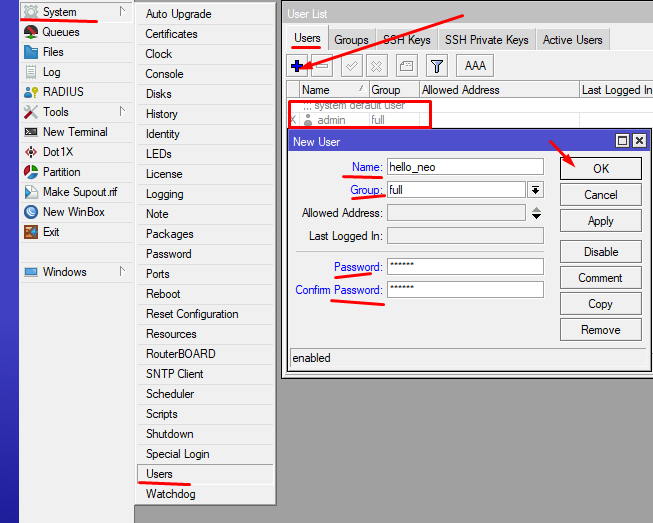

set allowed-interface-list=LANОтключаем лишние сервисы, оставляем только нужные и позволяем подключаться к ним только из локальной сети.

Если у Вас присутствует режим «paranoid», то можете еще и номер порта изменить.

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set winbox address=192.168.88.0/24 disabled=no

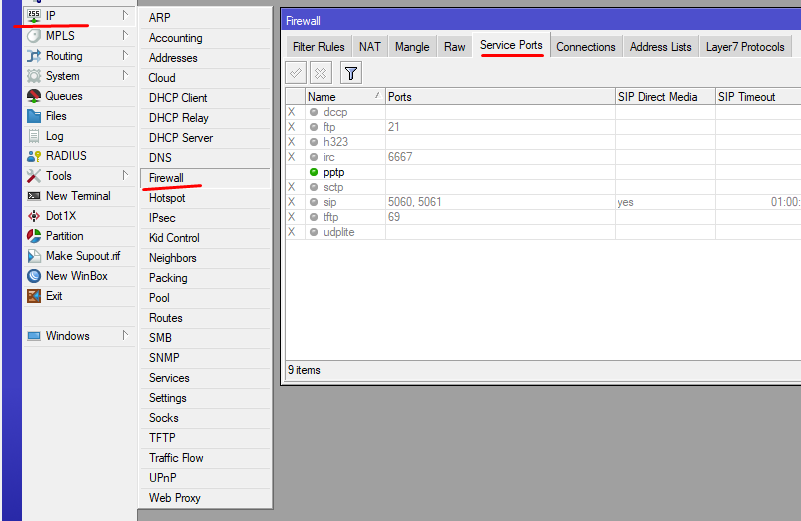

set api-ssl disabled=yesОсталось только отключить сервис порты.

У меня включен только pptp т.к. без него не работает VPN в роутере.

Консольно:

/ip firewall service-port

set ftp disabled=yes

set tftp disabled=yes

set irc disabled=yes

set pptp disabled=yes

set h323 disabled=yes

set sip disabled=yes

set udplite disabled=yes

set dccp disabled=yes

set sctp disabled=yesНа этом с безопасностью пока можно закончить.

Конечно это еще не все и нужна более тонкая настройка Firewall для пущей безопасности, но об этом ниже по тексту.

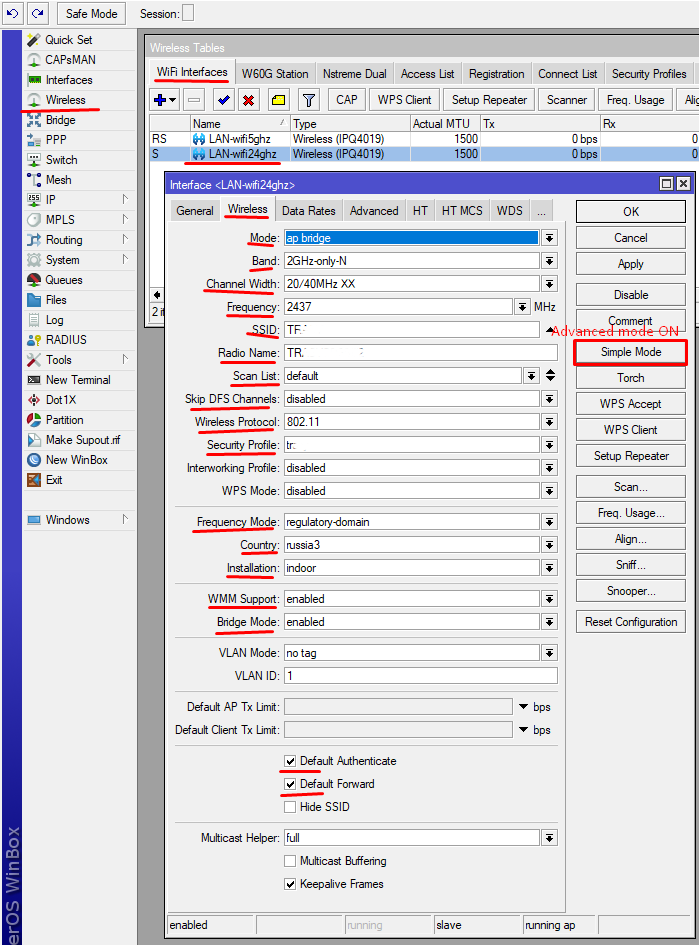

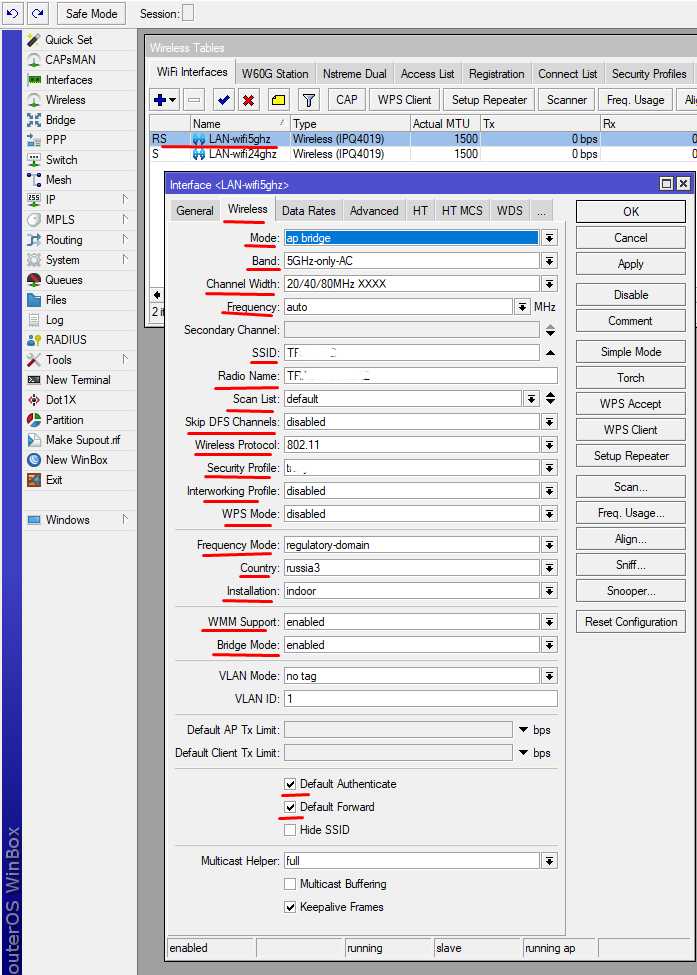

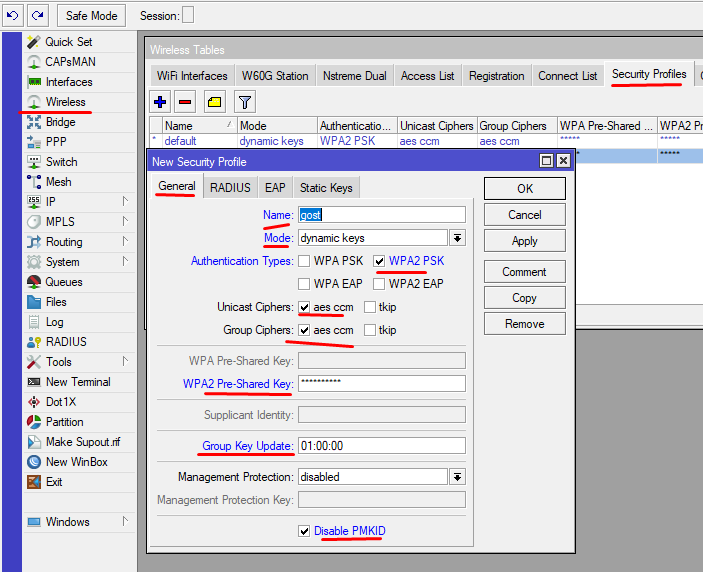

Настройка Wireless

Далее настроим Wi-Fi. Про это я ранее уже писал, с тех пор особо ничего не изменилось, поэтому расписывать, что есть что, не буду. Просто оставлю ссылку на статью, рекомендую к ознакомлению:

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

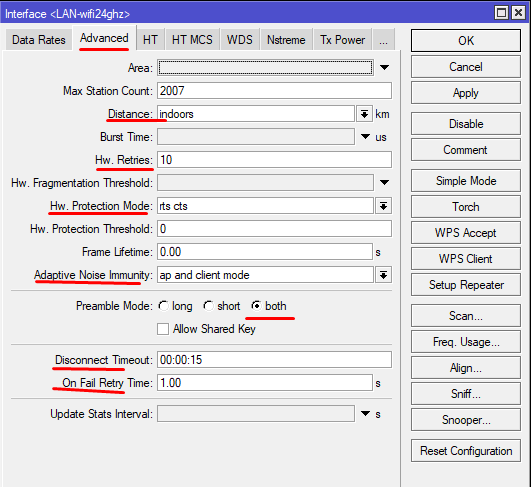

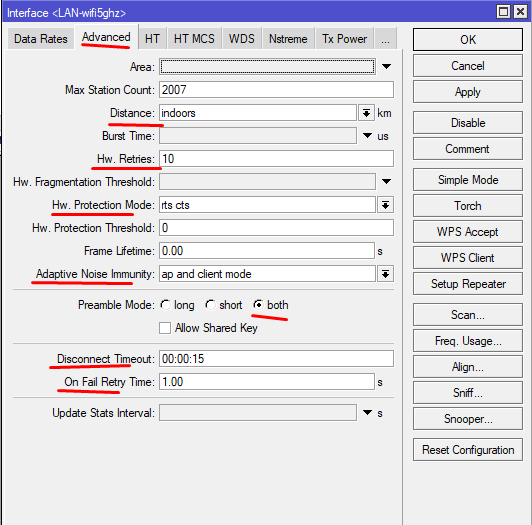

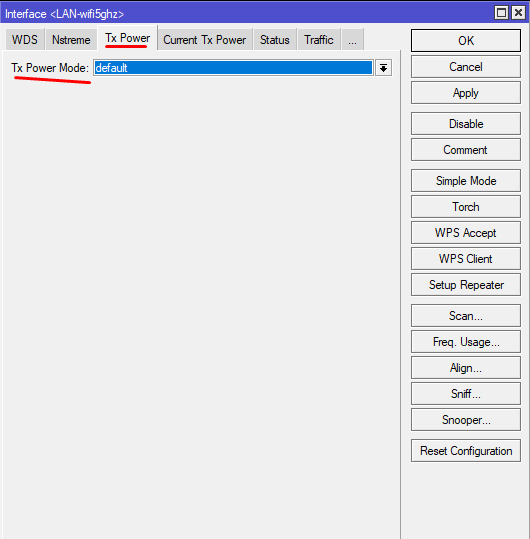

Консольно:

/interface wireless security-profiles

add authentication-types=wpa2-psk disable-pmkid=yes eap-methods="" group-key-update=1h mode=dynamic-keys name=gost supplicant-identity=GOST wpa2-pre-shared-key=1234567890/interface wireless

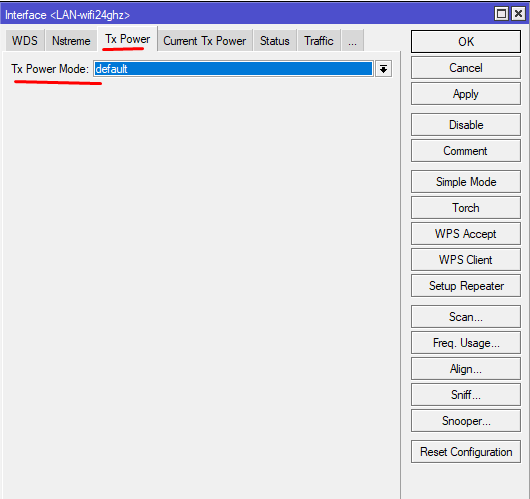

set LAN-wifi24ghz adaptive-noise-immunity=ap-and-client-mode antenna-gain=0 band=2ghz-onlyn basic-rates-b="" channel-width=20/40mhz-XX country=russia3 disabled=no disconnect-timeout=15s distance=indoors frequency=2437 hw-protection-mode=rts-cts hw-retries=10 installation=indoor mode=ap-bridge on-fail-retry-time=1s security-profile=gost ssid=GOST station-roaming=enabled supported-rates-b="" wireless-protocol=802.11 wmm-support=enabled wps-mode=disabled/interface wireless

set LAN-wifi5ghz adaptive-noise-immunity=ap-and-client-mode antenna-gain=0 band=5ghz-onlyac channel-width=20/40/80mhz-XXXX country=russia3 disabled=no disconnect-timeout=15s distance=indoors frequency=auto hw-protection-mode=rts-cts hw-retries=10 installation=indoor mode=ap-bridge on-fail-retry-time=1s security-profile=gost ssid=GOST5G station-roaming=enabled wireless-protocol=802.11 wmm-support=enabled wps-mode=disabled

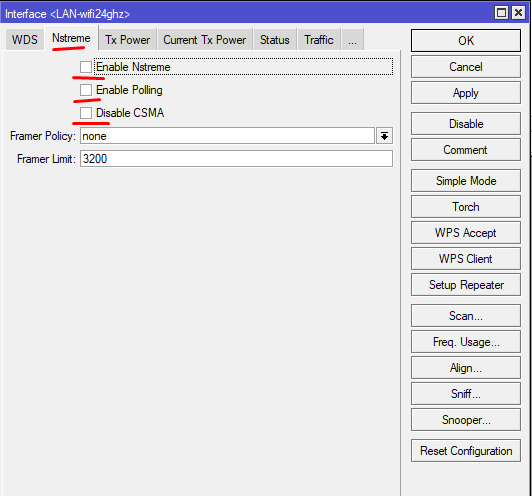

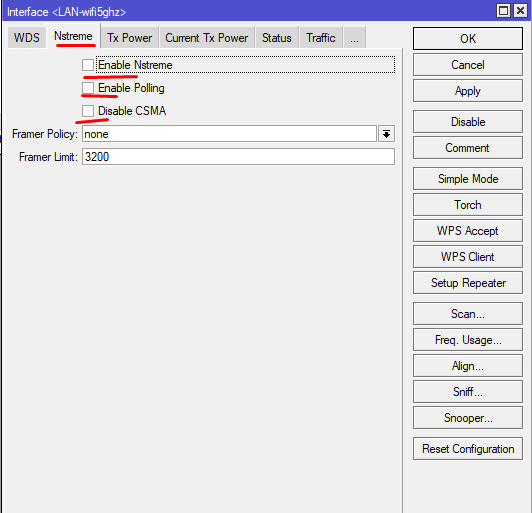

/interface wireless nstreme

set LAN-wifi5ghz enable-polling=no

set LAN-wifi24ghz enable-polling=noПри настройке через консоль они включаются через параметр disabled=no

Настройка сети

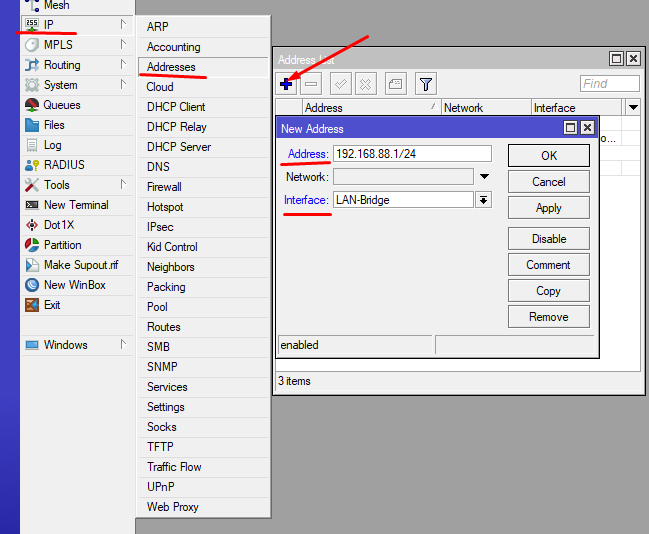

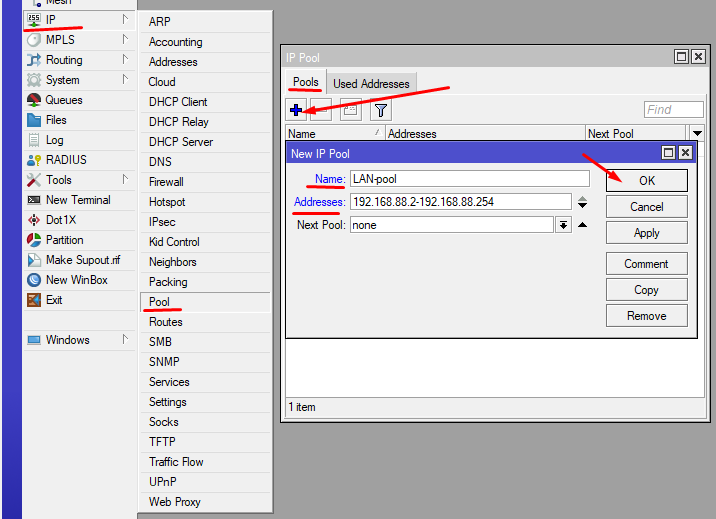

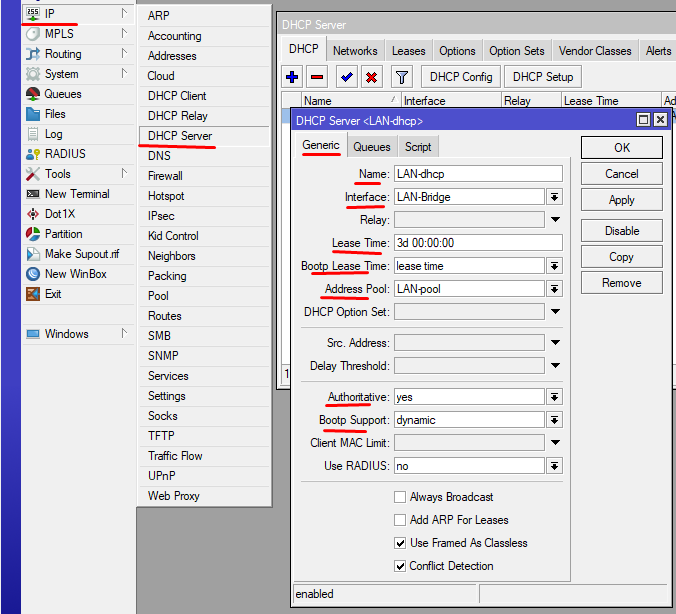

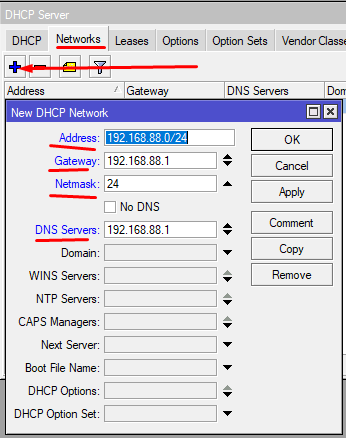

Теперь настроим локальную сеть. Установим IP адрес роутера, укажем пул IP адресов для локальных клиентов и настроим DHCP сервер для них. Все это также ранее фигурировало в статьях.

Консольно:

/ip address

add address=192.168.88.1/24 comment=LAN interface=LAN-Bridge network=192.168.88.0/ip pool

add name=LAN-pool ranges=192.168.88.2-192.168.88.254/ip dhcp-server

add address-pool=LAN-pool bootp-lease-time=lease-time bootp-support=dynamic disabled=no interface=LAN-Bridge lease-time=3d name=LAN-dhcp

/ip dhcp-server network

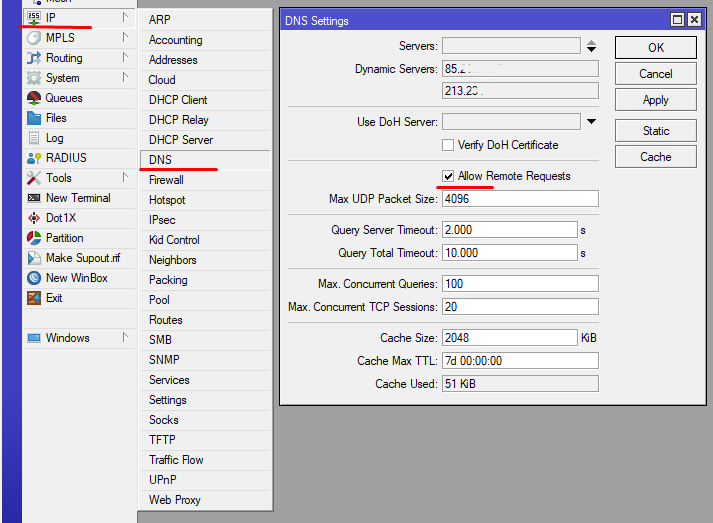

add address=192.168.88.0/24 dns-server=192.168.88.1 gateway=192.168.88.1 netmask=24Настройка межсетевого экрана (Firewall) и DNS

Тут настроим роутер на обработку DNS запросов и перейдем к настройке Firewall Filter, Firewall NAT и Firewall Raw

/ip dns

set allow-remote-requests=yesFirewall я буду применять тот, который я выработал для себя и он себя отлично показывает все то время, что у меня стоят роутеры компании MikroTik.

Если Вы хотите знать больше, то вот статьи по тому как и что я настраивал:

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

MikroTik : RouterOS : Стучимся к себе домой. Firewall Filter PortKnocking

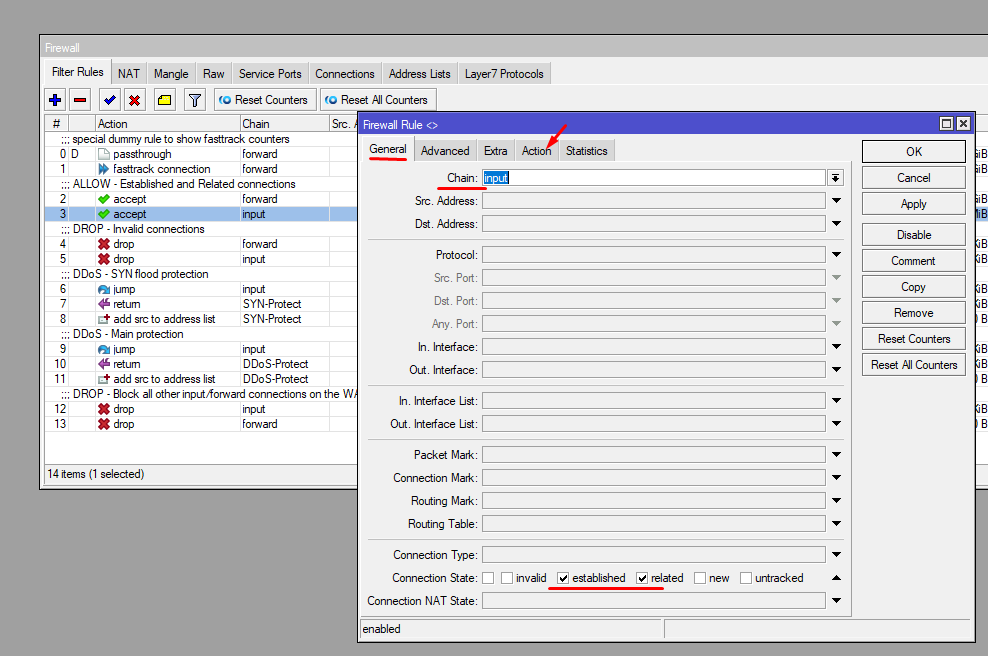

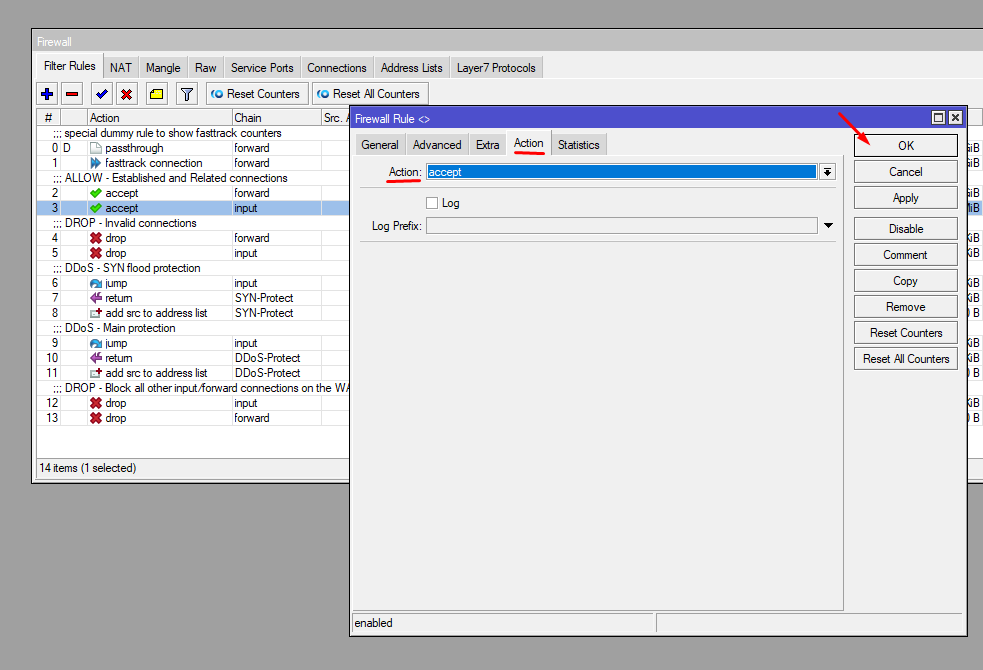

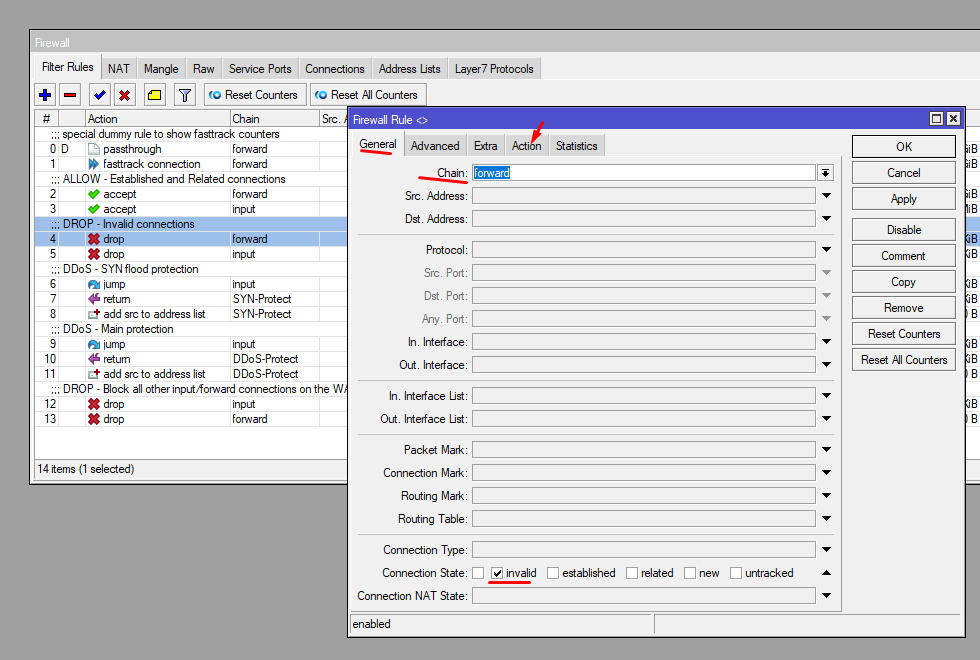

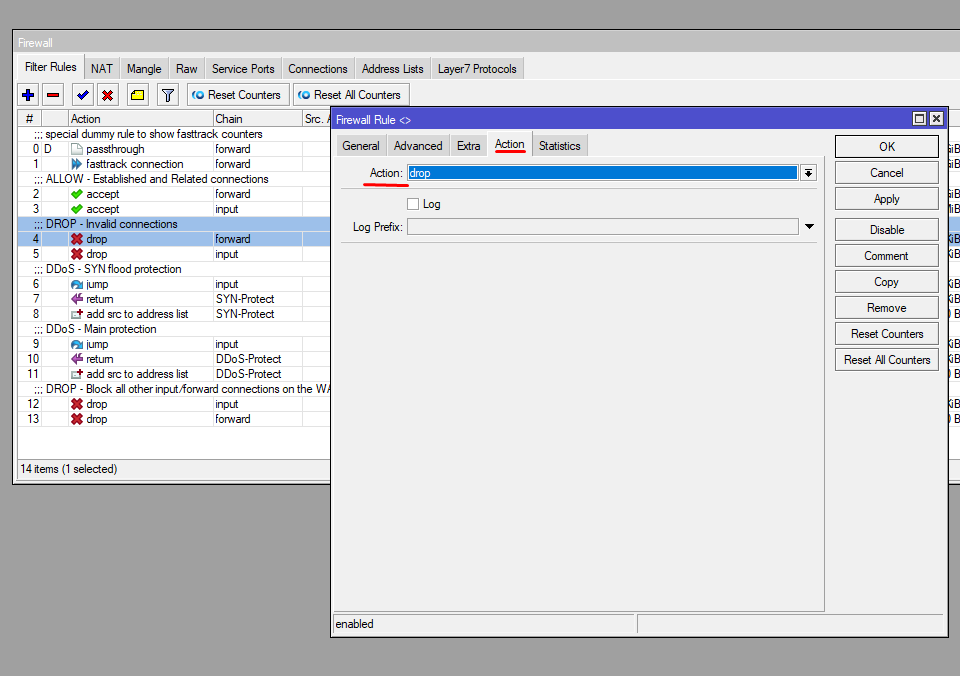

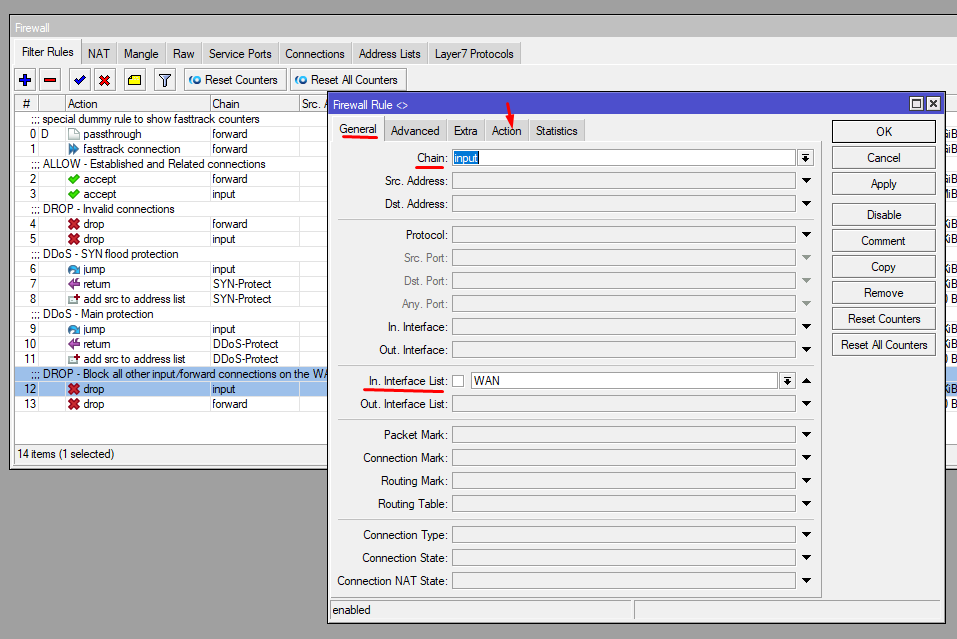

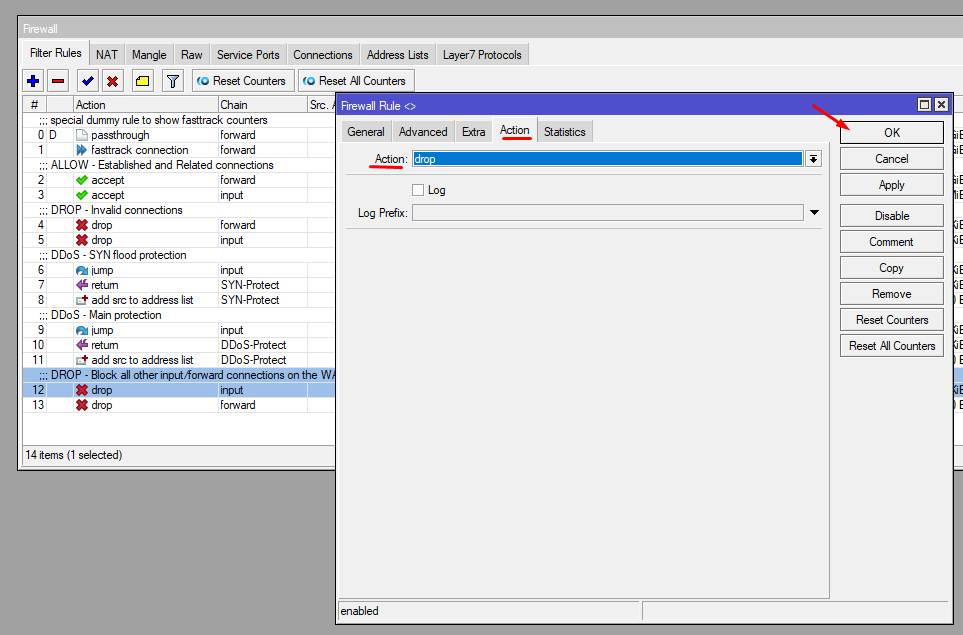

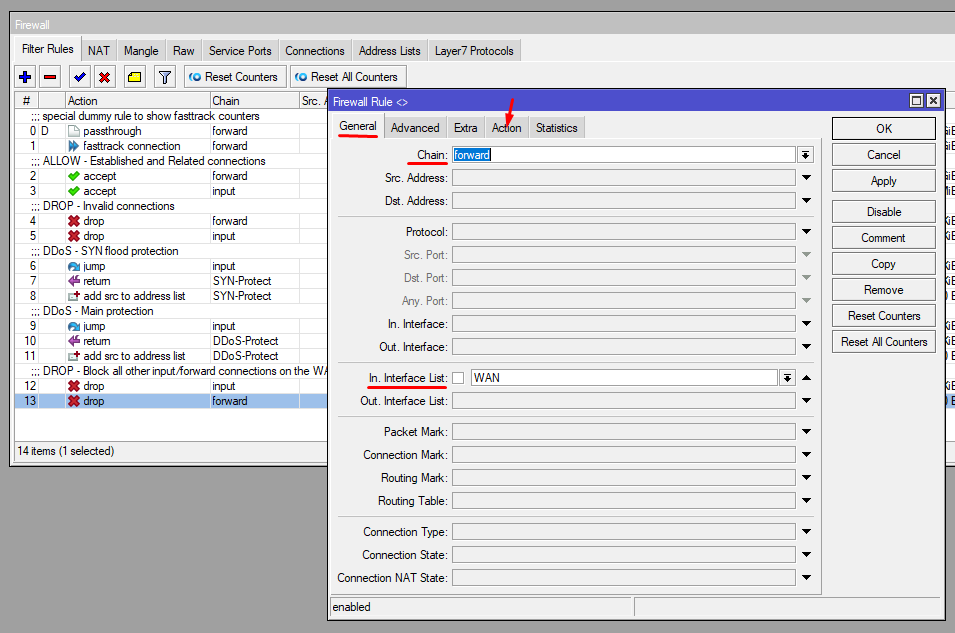

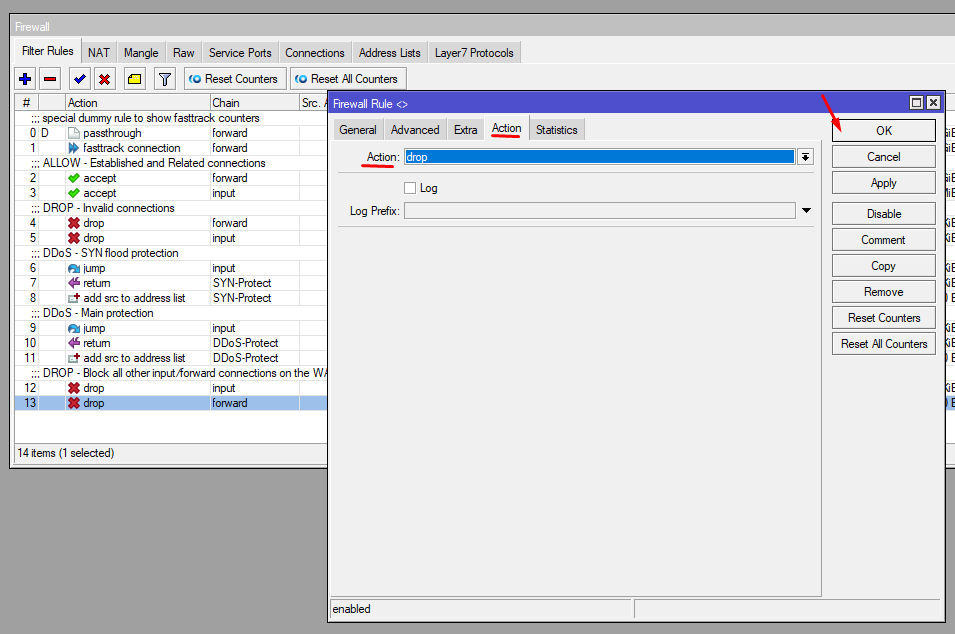

Получилось много скриншотов Firewall Filter (28 шт.)

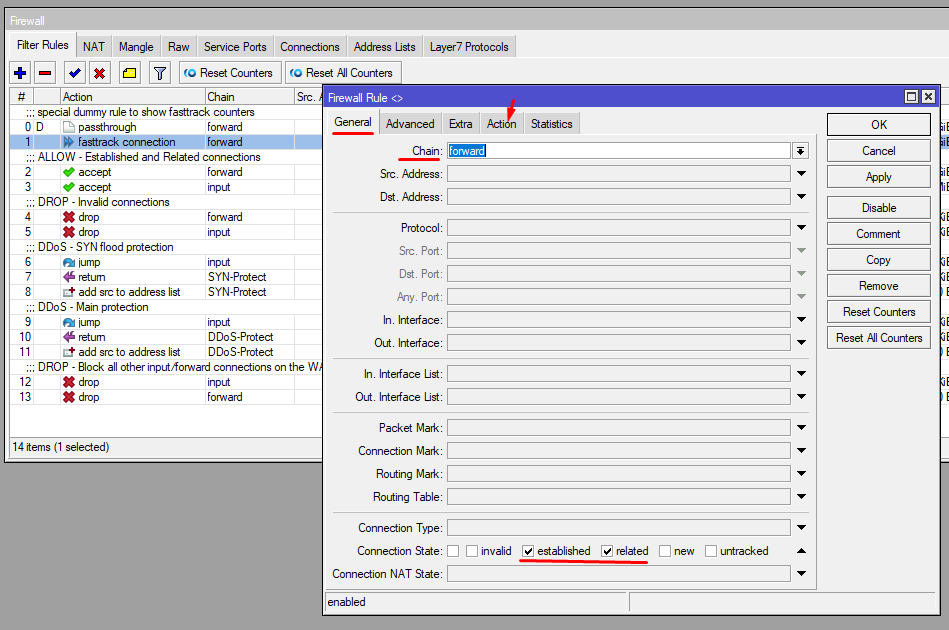

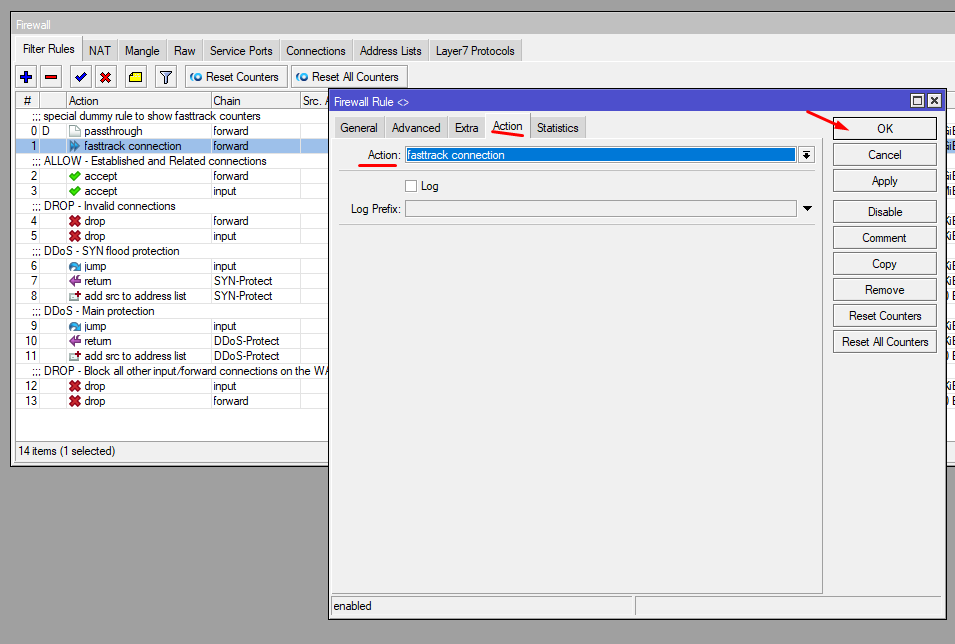

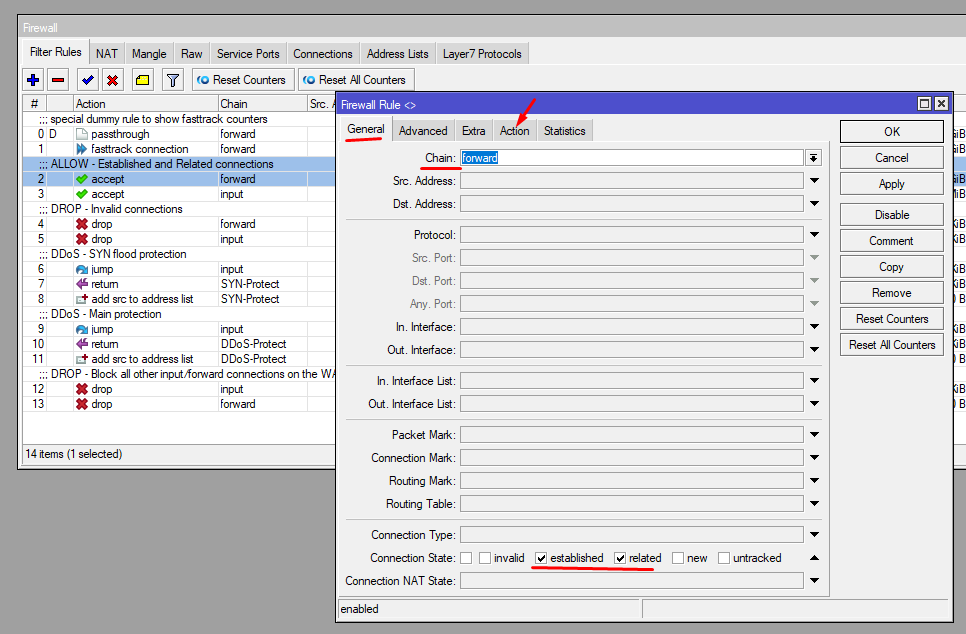

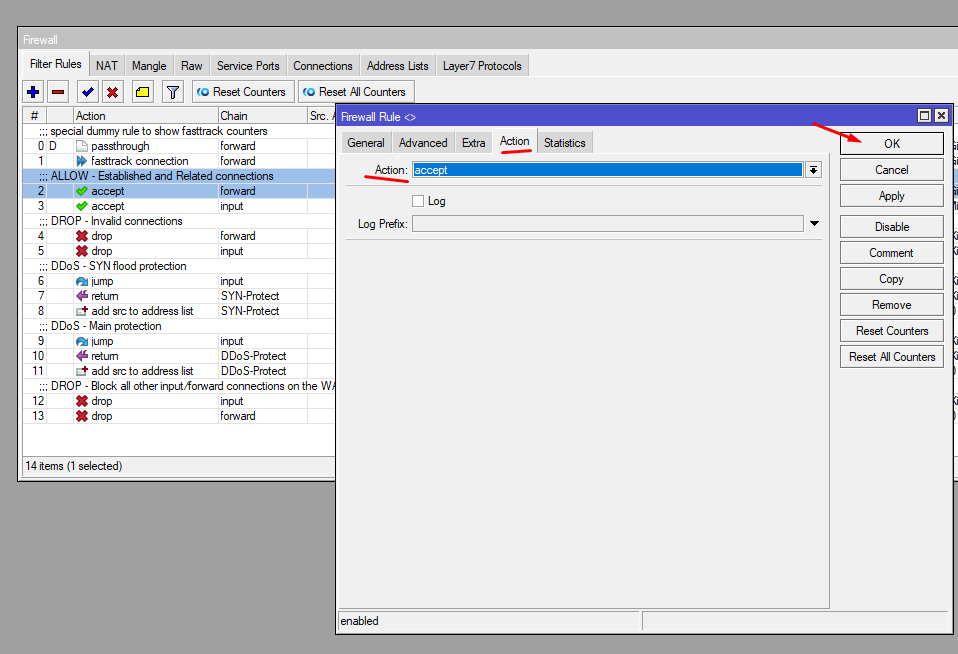

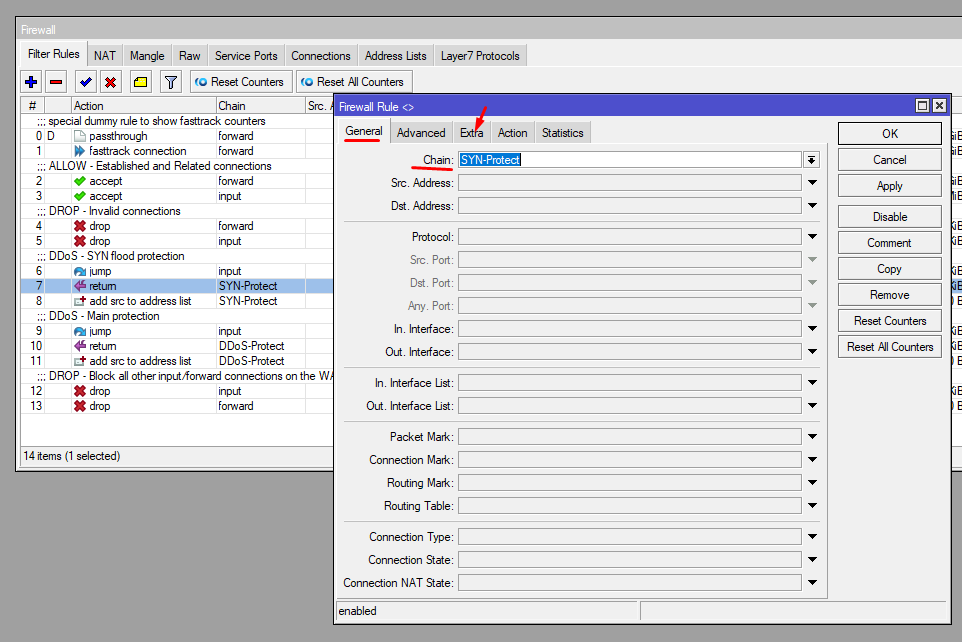

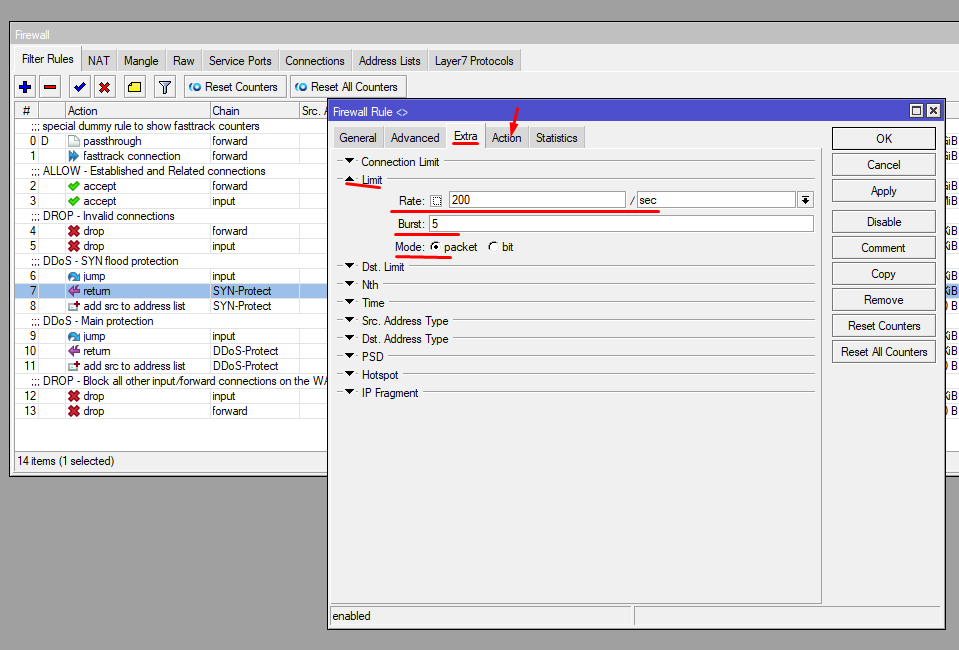

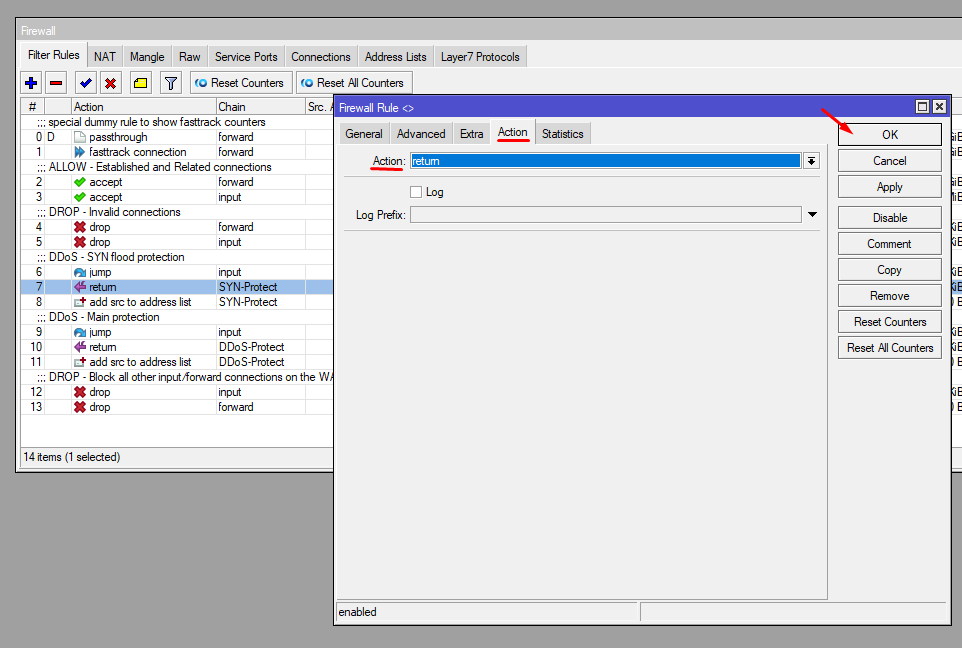

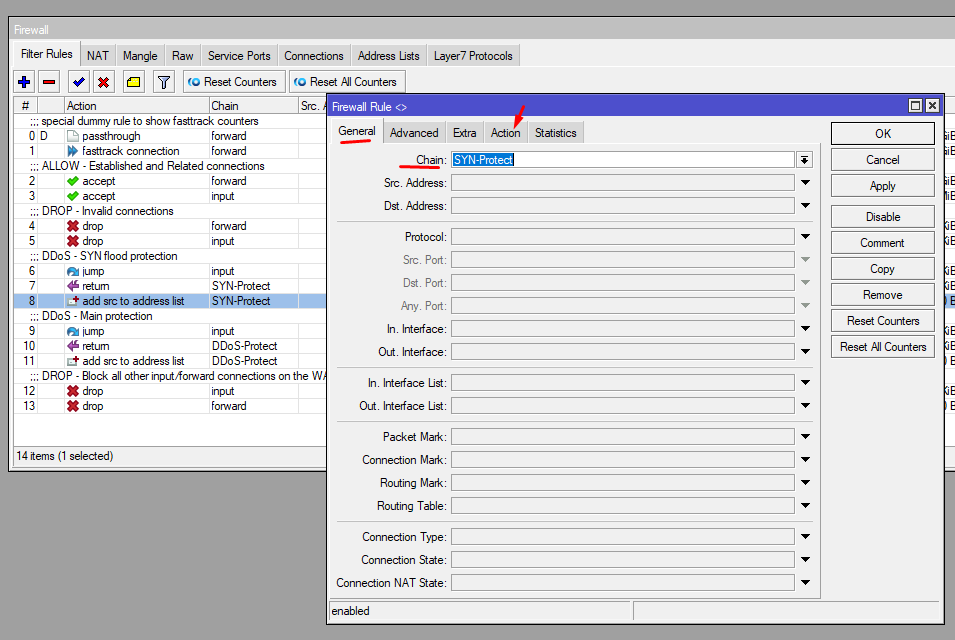

/ip firewall filter

add action=fasttrack-connection chain=forward connection-state=established,related

add action=accept chain=forward comment="ALLOW - Established and Related connections" connection-state=established,related

add action=accept chain=input connection-state=established,related

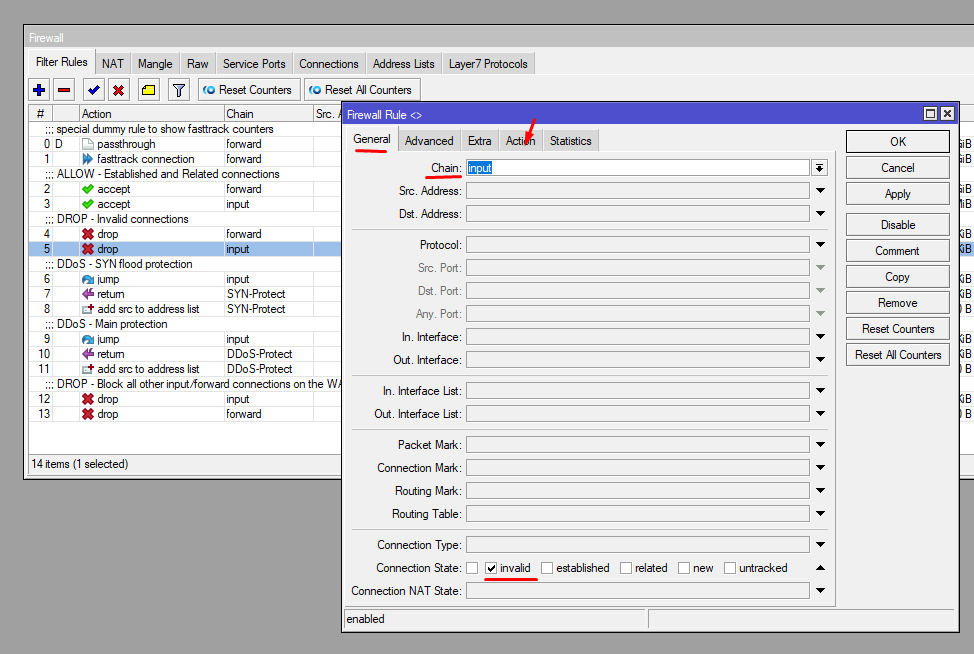

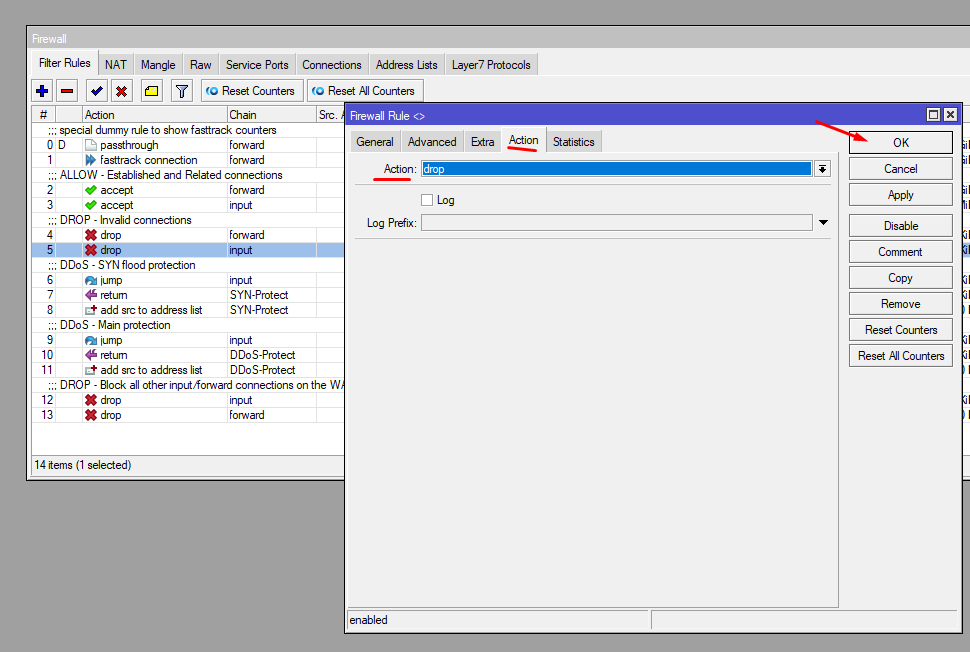

add action=drop chain=forward comment="DROP - Invalid connections" connection-state=invalid

add action=drop chain=input connection-state=invalid

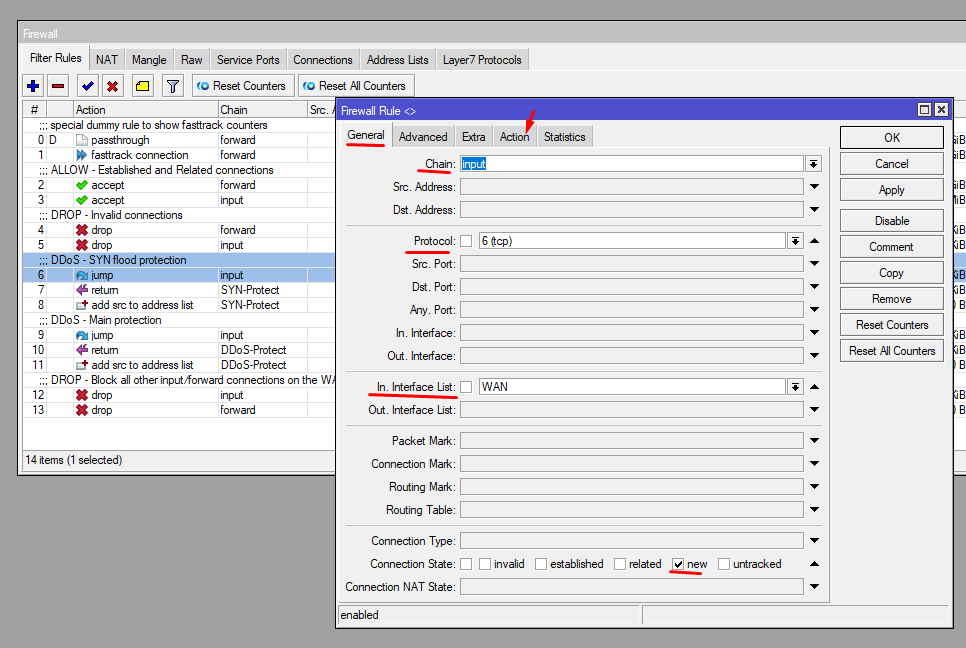

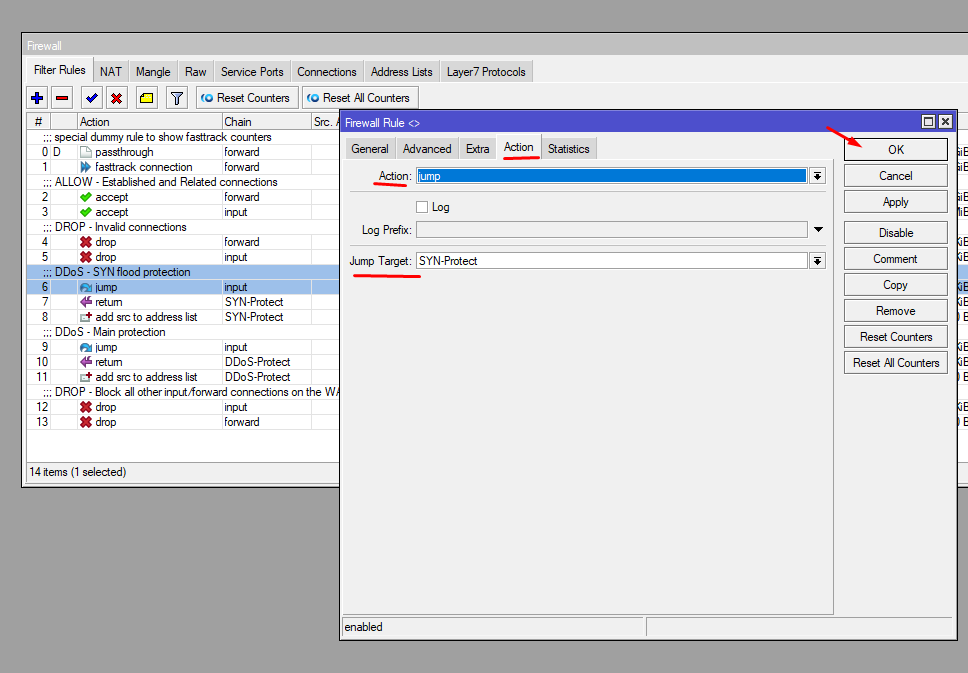

add action=jump chain=input comment="DDoS - SYN flood protection" connection-state=new in-interface-list=WAN jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=return chain=SYN-Protect limit=200,5:packet tcp-flags=""

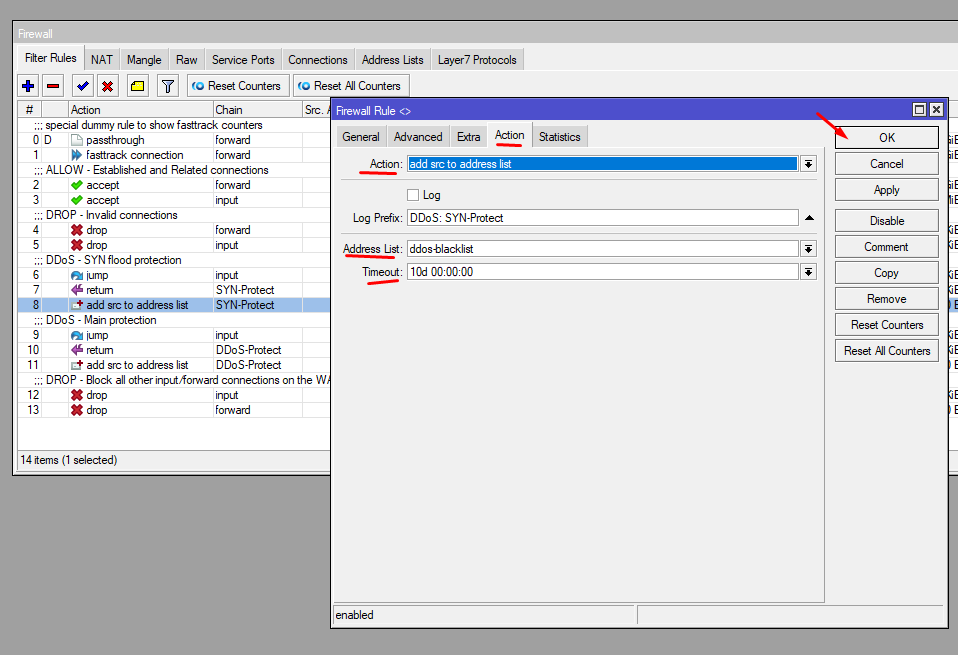

add action=add-src-to-address-list address-list=ddos-blacklist address-list-timeout=1w3d chain=SYN-Protect log-prefix="DDoS: SYN-Protect" tcp-flags=""

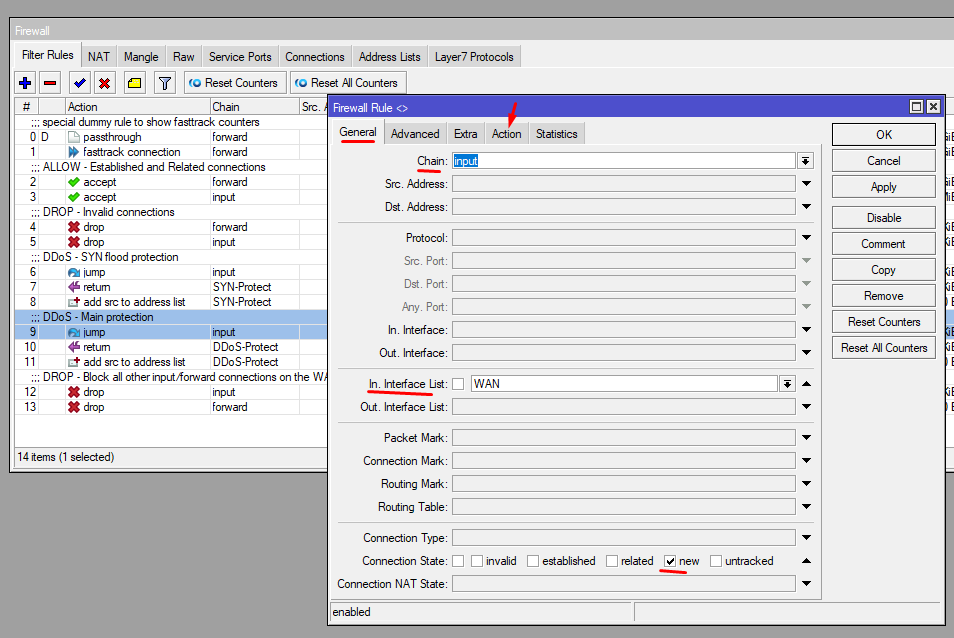

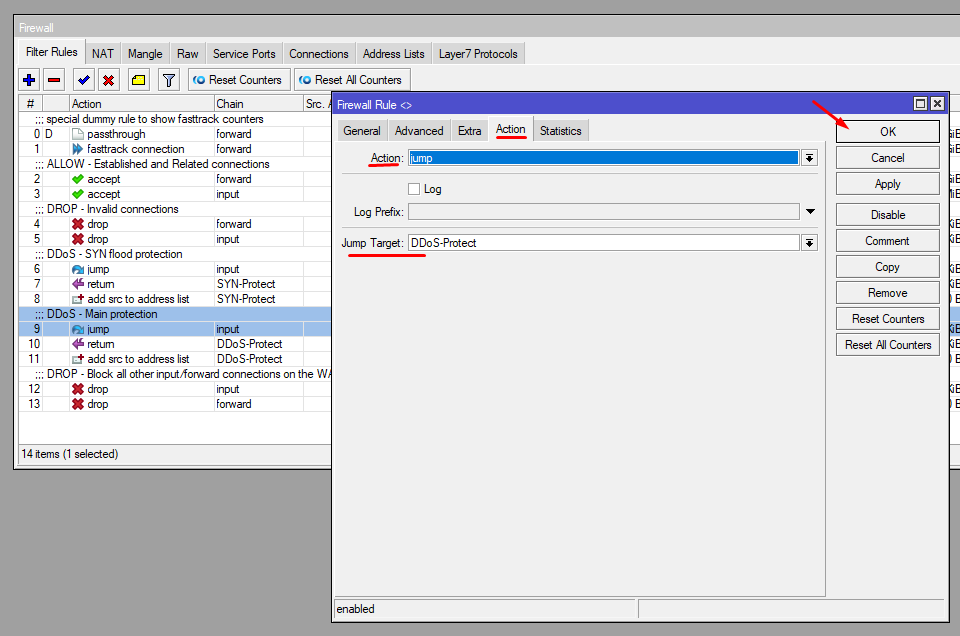

add action=jump chain=input comment="DDoS - Main protection" connection-state=new in-interface-list=WAN jump-target=DDoS-Protect

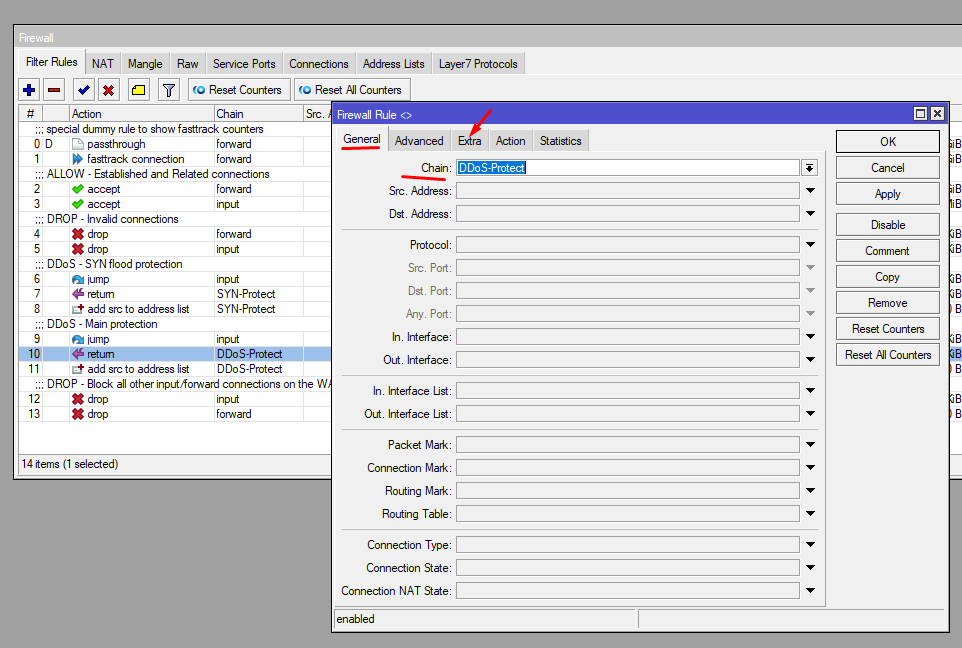

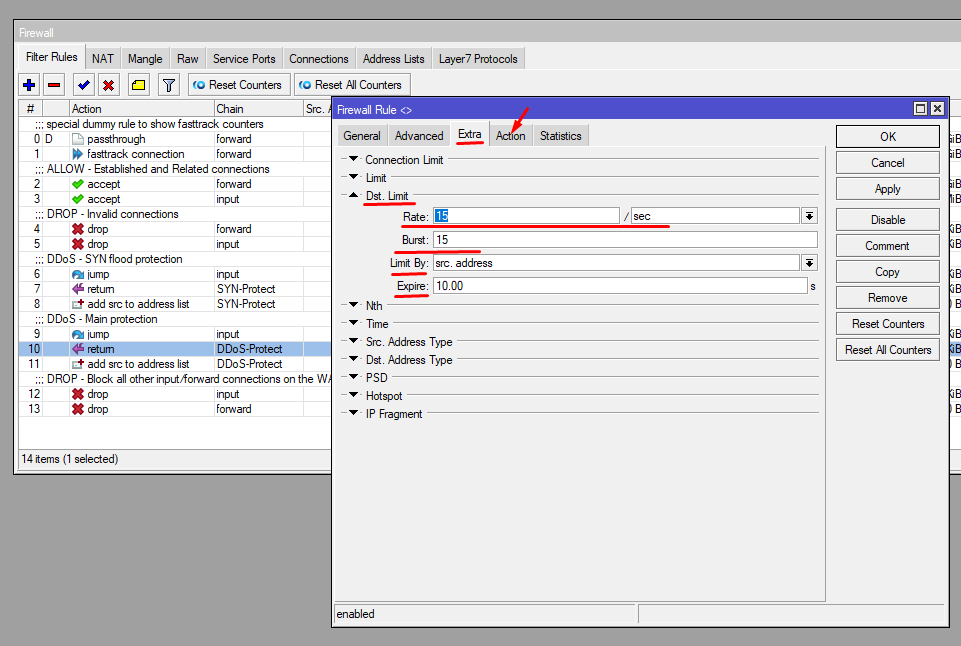

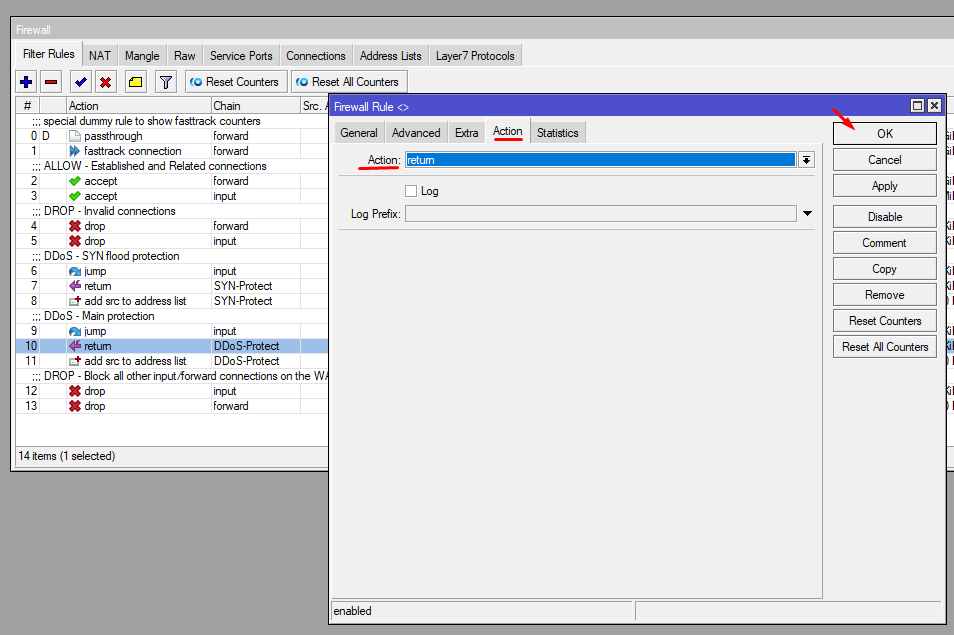

add action=return chain=DDoS-Protect dst-limit=15,15,src-address/10s

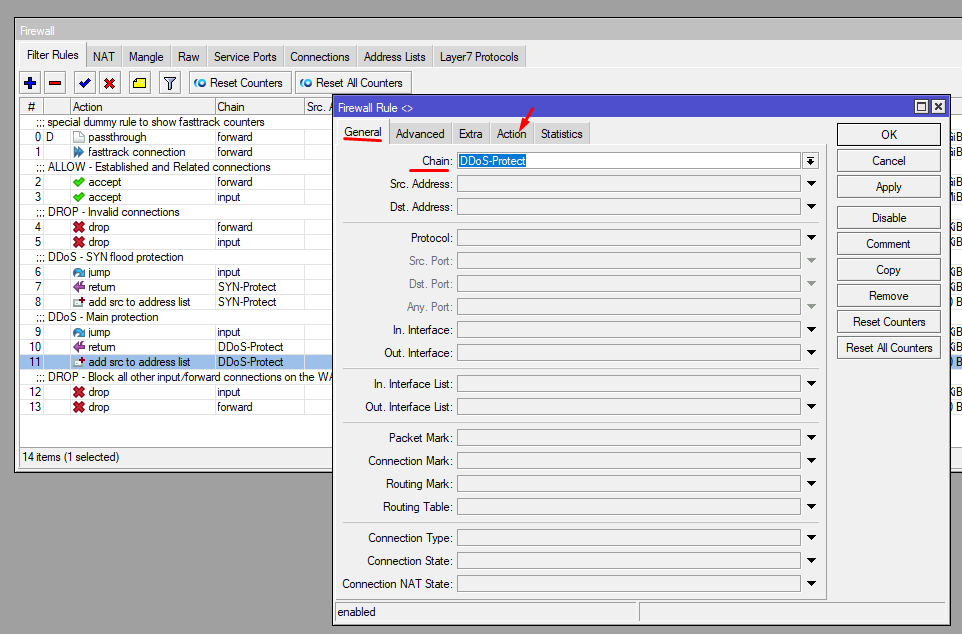

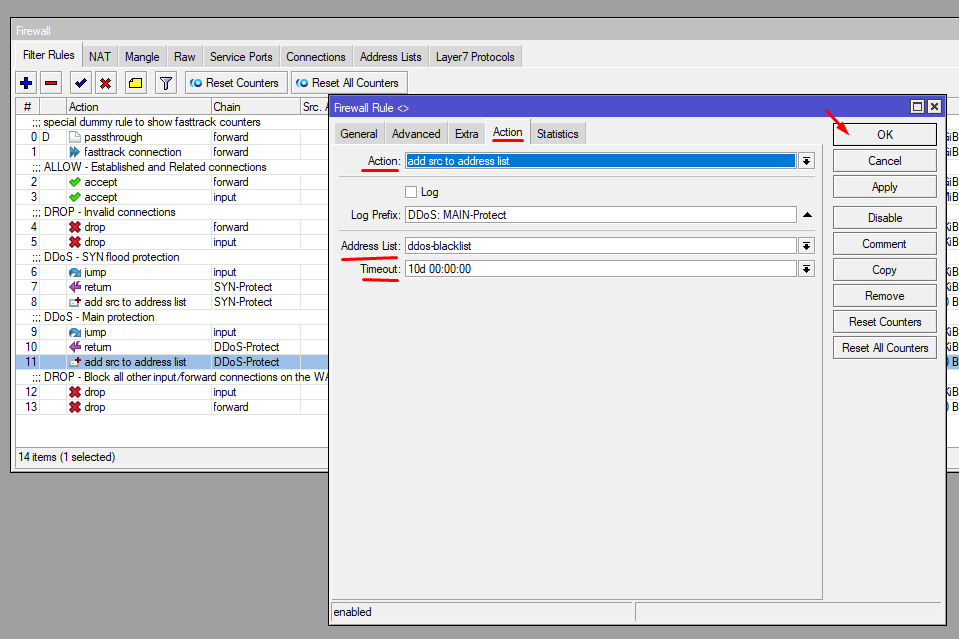

add action=add-src-to-address-list address-list=ddos-blacklist address-list-timeout=1w3d chain=DDoS-Protect log-prefix="DDoS: MAIN-Protect"

add action=drop chain=input comment="DROP - Block all other input/forward connections on the WAN" in-interface-list=WAN

add action=drop chain=forward in-interface-list=WANОстального сильно меньше 🙂

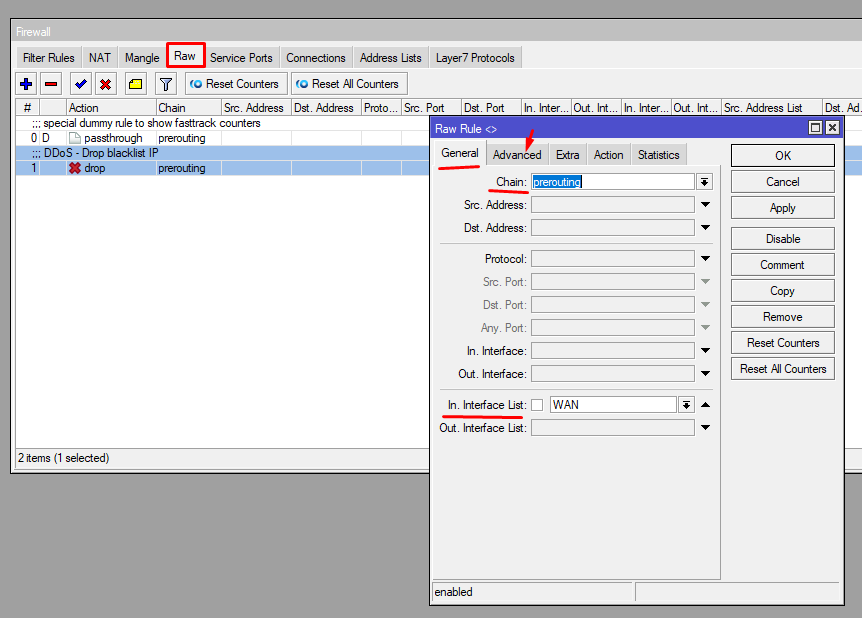

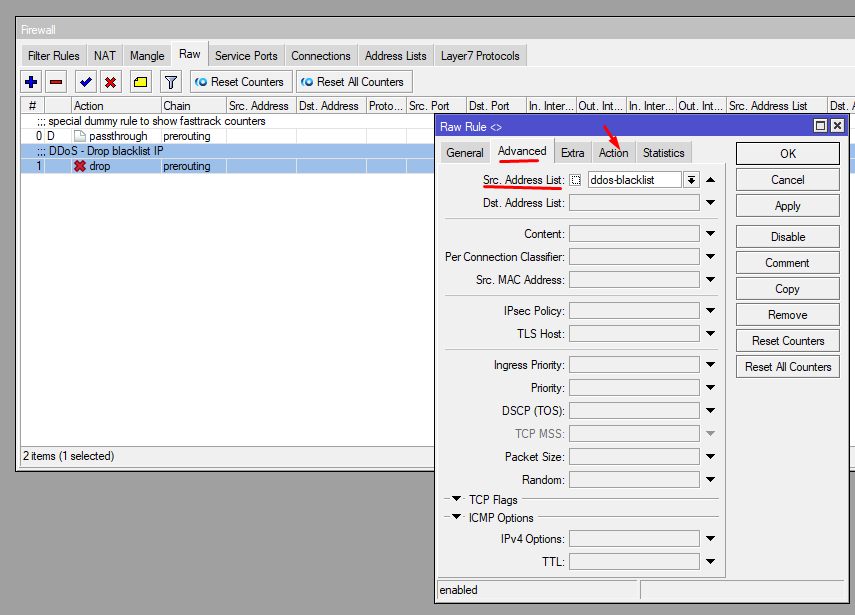

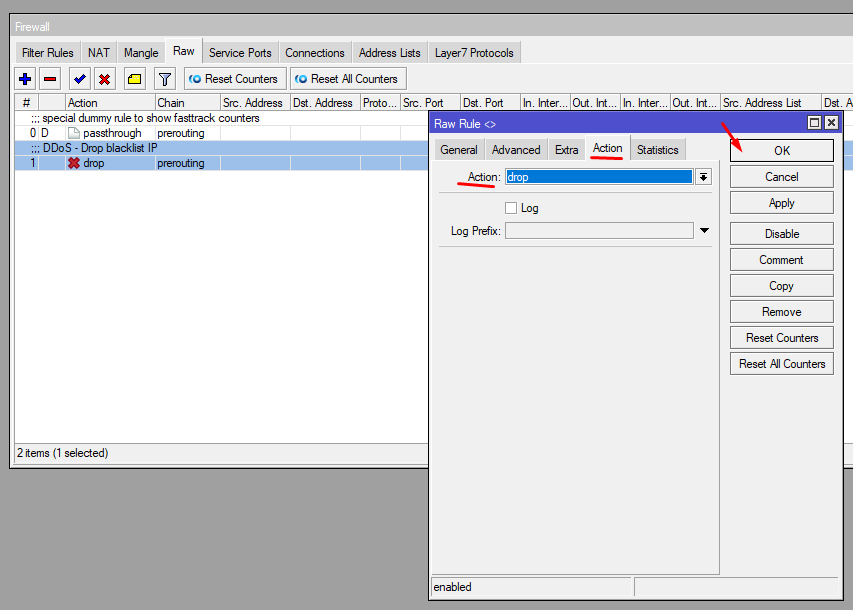

/ip firewall raw

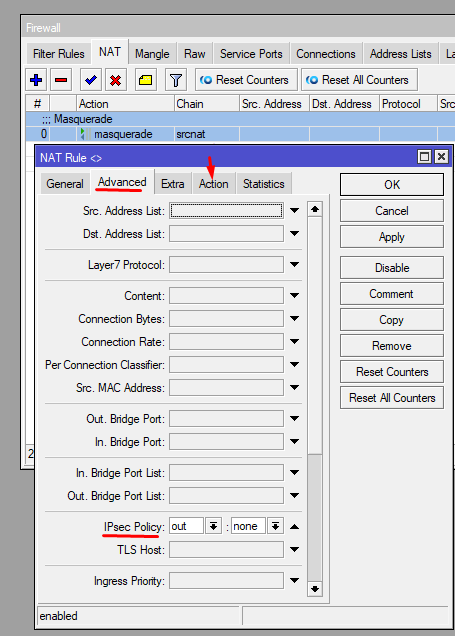

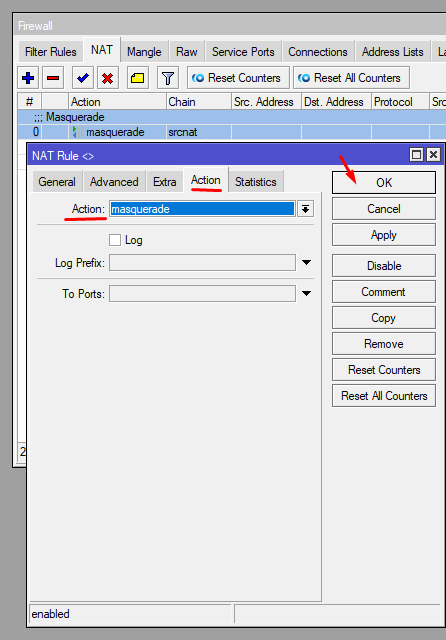

add action=drop chain=prerouting comment="DDoS - Drop blacklist IP" in-interface-list=WAN src-address-list=ddos-blacklistИ остается только NAT для корректной работы интернета.

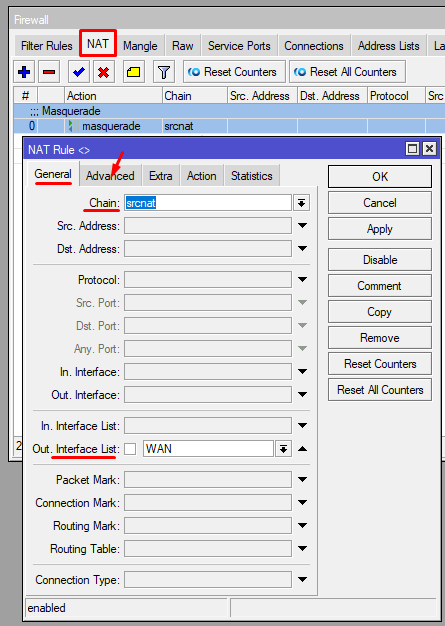

Если у Вас есть статический IP от провайдера, то вы можете использовать src-nat вместо masquerade, при этом нужно будет изменить правило!

/ip firewall nat

add action=masquerade chain=srcnat comment="Masquerade" ipsec-policy=out,none out-interface-list=WANБонус: Если статический IP от провайдера. Для примера возьмем IP 1.2.3.4

/ip firewall nat

add action=src-nat chain=srcnat comment="SRC-NAT - Internet out" ipsec-policy=out,none out-interface-list=WAN src-address=192.168.88.0/24 to-addresses=1.2.3.4Осталось настроить подключение к провайдеру

Подключение к провайдеру

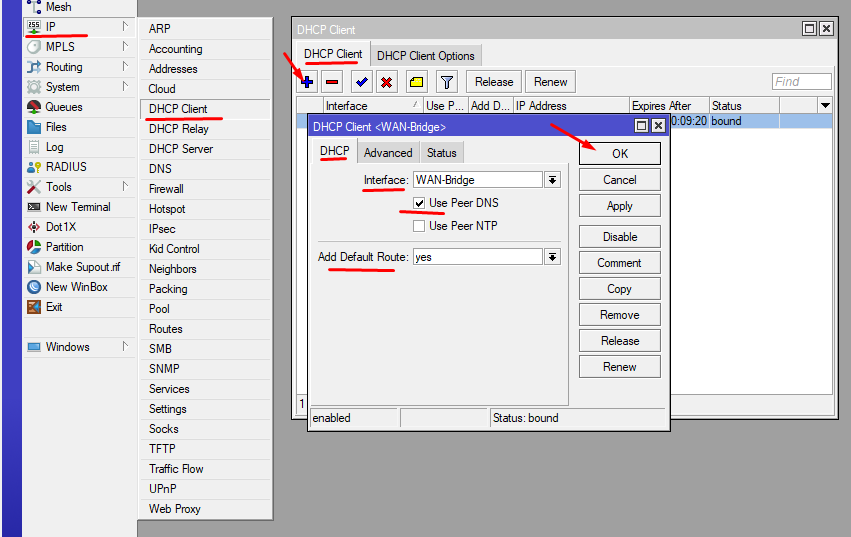

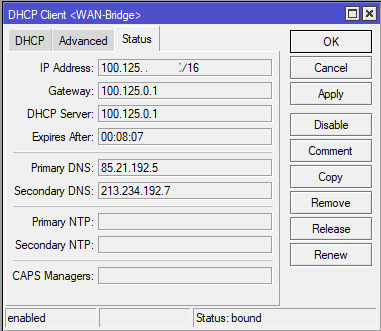

Т.к. мы используем IPoE от Билайна, IP адрес получаем по DHCP.

DHCP client вешаем соответственно на WAN-Bridge.

Тут есть один момент. Самое долгое, на что я потратил много времени, это общение со специалистами билайна т.к. DHCP-Client никак не хотел получать IP.

Также в инструкциях Билайна написано про страницу авторизации после получения IP. У меня её не было т.е. никакие логины пароли вводить не понадобилось. После получения IP адреса все заработало.

/ip dhcp-client

add disabled=no interface=WAN-Bridge use-peer-ntp=noРюшечки (время, идентификация, авто-обновление)

Дополнительно можно настроить синхронизацию времени через NTP, изменить идентификатор роутера и настроить автоматическое обновление.

Конечно это все совершенно не обязательно, все и так уже будет работать.

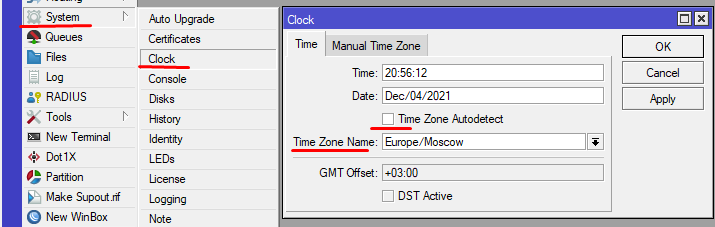

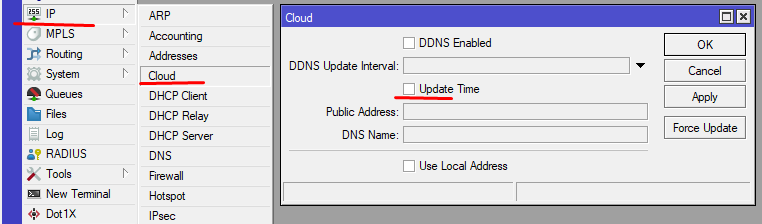

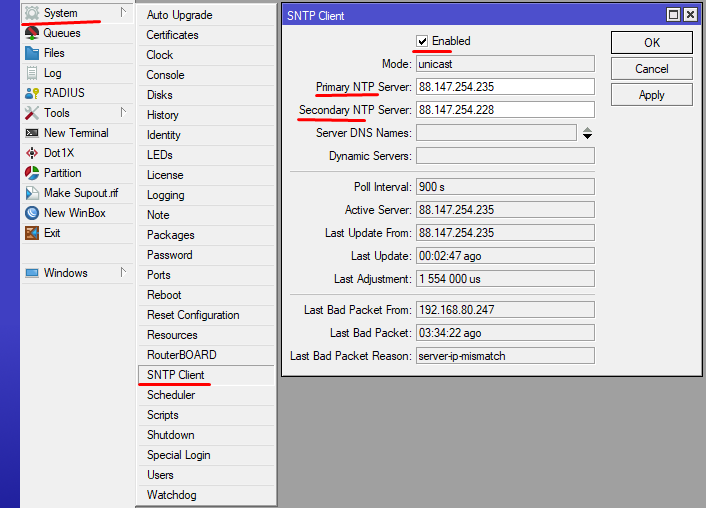

Время и синхронизация

Тут соответственно ставите свою временную зону.

Консольно:

/system clock

set time-zone-autodetect=no time-zone-name=Europe/Moscow

/ip cloud

set update-time=no

/system ntp client

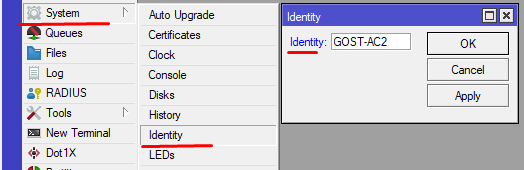

set enabled=yes primary-ntp=88.147.254.235 secondary-ntp=88.147.254.228Идентификация (Hostname)

/system identity

set name=GOST-AC2Автоматическое обновление.

А вот тут конечно вариантов несколько. Есть встроенная функция авто-обновления, но меня она не устраивает. Я для этого использую скрипты и планировщик. Т.к. это продвинутые функции, тут будет только код.

Немного про сам код. Используются два скрипта. Первый проводит начальную инициализацию переменных, а второй уже выполняет обновление и задействует отправку уведомлений на почту о появлении нового обновления и начале самого процесса обновления.

initparam

Помимо инициализации переменных скрипт обновляет загрузчик сразу после включения если это требуется.

# Initialization of primary parameters

:delay 10s

# Yandex SMTP

:global SMTPIP

:do {

:set $SMTPIP [:resolve "smtp.yandex.ru"]

} on-error={

:set $SMTPIP 213.180.204.38

}

# Sending Email

:global LOGIN "your_source_email@yandex.ru"

:global PASS "your_source_email_password"

:global TOMAIL "target_email@gmail.com"

# System Information

:global NAME [/system identity get name]

# Check the version of the bootloader

:local NOWBOOT [/system routerboard get current-firmware]

:local NEWBOOT [/system routerboard get upgrade-firmware]

:if ($NOWBOOT!=$NEWBOOT) do={

:log warning "initparam: Start Update bootloader..."

/system routerboard upgrade

:delay 3s

/system reboot

:delay 1s

}autoupdate

Я обновляю исключительно на long-term ветку.

# Automatic firmware update script

#

# Choosing where to get updates

/system package update set channel=long-term

/system package update check-for-updates

# Initialization

:global SMTPIP

:global LOGIN

:global PASS

:global TOMAIL

:global NAME

# Check the compliance of firmware versions

:local CURRVER [/system package update get installed-version]

:local NEWVER [/system package update get latest-version]

:if ($CURRVER!=$NEWVER) do={

:log warning "autoupdate: Start Update process..."

:do {

/tool e-mail send from="<$LOGIN>" to=$TOMAIL server=$SMTPIP port=587 user=$LOGIN password=$PASS start-tls=yes subject=("The " . $NAME . " router started updating on new firmware " . $NEWVER) body=("Router started updating on new firmware " . $NEWVER . "\nTime and Date stamp: " . [/system clock get time] . " - " . [/system clock get date])

} on-error={

:log error "autoupdate: Failed to send email - (Start Update process...)"

}

:log warning "autoupdate: Current Firmware = $"CURRVER""

:log warning "autoupdate: New Firmware = $"NEWVER""

/file remove [find type="package"]

# Download and Install the new version

/system package update install

:log warning "autoupdate: Download New Firmware Complete. Run install."

:delay 1s

}Эти скрипты я запускаю через планировщик(Scheduler) так:

initparam — 1 раз при старте.

autoupdate — каждый день в 4 утра.

Заключение

Вот собственно и вся настройка. Приставка без проблем работает через роутер, а роутер не напрягаясь обслуживает домашние сетевые устройства.

Надеюсь данная статья поможет начинающим и опытным настройщикам.

Единственной проблемой с которой я столкнулся в процессе это выяснение типа авторизации у Билайна. Но благо техподдержка помогла разобраться и перевела абонента на IPoE, пусть и не без вопросов.

Если у Вас есть какая-то информация по поводу настроек, их оптимизации, смело пишите об этом в комментариях.

Ах да и по поводу типов авторизации было бы приятно почитать знающих людей 🙂

Благодарю за ваше время!

Всего хорошего на просторах Интернета 😉

Благодарю за развернутый ответ. Долго ломал голову, по идее с такими настройками все должно было работать, проблема оказалась в том, что в системе на пк отключилась потоковая передача в настройках плеера.

Как зайти с ПК в интерфейс настройки? У меня подключается только через винбокс.

А нужно что-то кроме винбокса? Как по мне самое удобное что есть для настройки роутера

Здравствуйте. Как сделать так, чтобы с компа можно было видео на тв отправлять (через HMS или встроенное в винду ПО) ?

Алексей, «отправка видео с компа на тв» может иметь различные способы реализации.

Начиная от простой «отправить на устройство…» в базовом функционале Windows, заканчивая реализацией полноценного медиа-сервера (Домашний Сервер: Часть 5 – Установка и настройка Plex Media Server в контейнере LXC Proxmox-VE)

Так что Вам следует изучить вообще какие в принципе существуют способы передачи видеоконтента на телевизоры и выбрать тот который вам больше подходит.

Но боюсь эта тематика к данной статье не имеет особого отношения. Тут идет речь просто про ТВ приставку, которая подключена «насквозь» через роутер. Не более того.

здравствуйте GregoryGost!!

спасибо за подробный разбор но вот беда у меня билайн подключает только через L2tp (((( и не предвидится переход на PPOE

могу надеяться на чудо от вас в плане дополнения статьи если подключение через L2TP ?

Пожалуйста!

Доброго времени!

Не знаю есть ли какие-то дополнительные приколы у билайна с L2TP, но в общем случае вполне возможно достаточно настроить профиль и добавить L2TP соединение

Настраиваем профиль

/ppp profile add name="l2tp-wan-client" use-mpls=no use-compression=no use-encryption=no only-one=default change-tcp-mss=yes use-upnp=no interface-list=WANДобавляем соединение

/interface l2tp-client add name="L2TP-WAN" connect-to=1.1.1.1 user="username" password="123456" profile=l2tp-wan-client keepalive-timeout=30 use-peer-dns=yes use-ipsec=no allow-fast-path=no add-default-route=yes dial-on-demand=noВажно, чтобы был настроен interface-list WAN, если делали все по статье, то должно уже быть

Вот бы то же самое для Триколора расжевать

А что у Триколора такого особенного? )

Можно попросить вариант скриптов под ROS 7.8?

Пока RoS 7 не выйдет для ветки long-term вряд ли.

Т.к. она еще очень сырая. Я пробовал на разных архитектурах, ну такое себе пока.

Приветствую. Почему в предыдущих статьях в настройках Bridge вы ставили галку на IGMP Snooping, а здесь на Fast Forward? На что влияют это влияет?

Здравствуйте,

В данном случае мы по сути прокидываем трафик для TV приставки и нам ни к чему вести обработку пакетов самим роутером, нам нужно максимальное быстродействие и ни к чему лишние операции на роутере. Поэтому объединяем два порта в Bridge и включаем аппаратную обработку(hardware offload).

Fast Forward в данном случае не нужен. Поправил статью.

Что касается IGMP Snooping. Тут его нет необходимости включать на WAN-Bridge т.к. мы просто прокидываем трафик из одного порта в другой без обработки, этот трафик не обрабатывается на роутере и все проходящие сетевые запросы не предназначены конечным устройствам в LAN сети.

А вот включение IGMP Snooping для LAN сети зависит от того, есть ли в вашей сети устройства, сервисы или приложения которые генерируют broadcast igmp трафик. Если есть, то лучше включить, если не уверены, то тоже можете включить.

Конкретно в данном случае это не потребовалось. На всякий случай добавил «включение» в консольные команды в статье.

Спасибо. А в LAN-Bridge нужно Fast Forward включить?

А, увидел в консольной команде, что включен. Григорий, написали бы ещё статью, как и где Yandex.DNS установить, чтобы запретить в сети доступ к взрослому контенту. Столько в интернете разрозненных статей и все по-разному реализуют

Ну, тут вроде нет ничего такого. Заменяете DNS провайдера на DNS Yandex, чистите кеш на роутере.

Для обновления кеша на конечных устройствах нужно время, но дополнительно ничего делать не нужно если для устройств по DHCP отдаете в DNS только IP роутера.

Благодарю! Очень хорошо все рассказано.

Попробую, спасибо!

> Я все свои роутеры представляю в сеть провайдера, как Windows устройства (MAC+TTL) и удаляю некоторые TCP флаги.

А можно поподробнее об этом? Это хорошая тема для очередной статьи 🙂

Для статьи маловато будет )

MAC — берете любой от сетевой карты вашего ПК, ноутбука, др. роутера. не важно, главное, чтобы MAC не светился, как MikroTik. Далее подсовываете его в WAN Bridge интерфейс.

Главное не забудьте указать этот MAC у провайдера в ЛК, если он там применим!

По сути, мы просто прячем информацию о системе, которая передается в TCP пакетах (заголовки пакета, опции, информация об ОС устройств и др).

1. wikipedia — DSCP (Differentiated Services Code Point)

2. wikipedia — TTL (Time to live)

3. Флаг DF (Don’t Fragment) означает запрет фрагментирования.

4. strip-ipv4-options: Удалить поля опций IPv4 из заголовка IP, действие на самом деле не удаляет опции IPv4, а заменяет все октеты опций на NOP. Что за опции: wikipedia — IPv4#Options

Добрый день!

У меня тоже билайн, тоже подключение iPOE (dhcp-client). Тоже hap ac2.

От провайдера очень долго получает адрес по DHCP после перезагрузки (пробовал перенастраивать WAN на разных портах, не в порте дело). Может доходить даже до 10 минут.

Если, например, когда уже получил адрес, сделать Release/Renew — получает моментально. Но после перезагрузки нужно ждать до 10 минут. MAC интерфейса не меняется, т.е авторизация не сбрасывается.

Не сталкивались с таким? В поддержке отвечают шаблонно, что Mikrotik не входит в список совместимого оборудования и стабильную работу они не гарантируют.

Не сталкивались с таким? Что можно сделать?

Илья, доброго!

Лично с такой проблемой не сталкивался.

Это вполне может быть связано с оборудованием провайдера и тем, как он пропускает через свою сеть DHCP запросы от клиентов.

Это конечно догадка, но может быть поможет изменение MAC адреса интерфейса и маскировка исходящих от роутера данных.

Я все свои роутеры представляю в сеть провайдера, как Windows устройства (MAC+TTL) и удаляю некоторые TCP флаги.

Здравствуйте .Gregory есть вопрос . есть подключение к ростелекому по PPPoe есть порт-WAN и клиент- pppoe. рассчитал оптимальный MTU но куда его вбивать в

WAN интерфейс или в pppoe интерфейс . С уважением Сергей.

Здравствуйте,

По мне лучше всего указывать MTU в PPPOE т.к. именно он накладывает обработку кадров (инкапсуляция и т.д.)