Здравствуйте,

Данная статья будет небольшой и она будет посвящена Спискам интерфейсов в MikroTik RouterOS

Эта статья тесно связана с другой статьей про Firewall: Создание домашней сети на базе устройств MikroTik: Часть 6 – Firewall защита доступа

В ней я постараюсь рассказать, что такое «Списки интерфейсов» и для чего они нужны.

Все действия производились на прошивке 6.42.9 (Long-Term)

Описание на MikroTik WIki: Manual:Interface/List [ENG]

Сами списки интерфейсов в RouterOS V6 (на 10.10.2018) присутствуют довольно давно, тогда они еще были очень простыми.

А сейчас позволяют сильно упростить работу с такими элементами роутера, как Neighbor discovery, Mac Telnet Server, Mac WinBox Server, Firewall, Bridge и Internet Detect

Т.е. вместо того, чтобы постоянно указывать конкретный интерфейс, мы можем указать список, в который могут входить несколько интерфейсов и созданные правила будут применяться не к одному интерфейсу, а сразу к нескольким.

Более того, компания MikroTik перевела такие вещи, как Neighbor discovery, Mac Telnet Server и Mac WinBox Server на работу исключительно со Списками интерфейсов.

Поэтому у нас не остается другого выхода, кроме, как пойти тем же путем.

Давайте взглянем где они и с чем их кушать!

1. Настройка Списков интерфейсов / Interface List

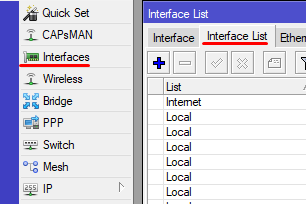

Interface List располагается в меню Интерфейсов

/interface list print

/interface list member print

Для редактирования существующих выделяем, кликаем два раза мышью, меняем, нажимаем «ОК»

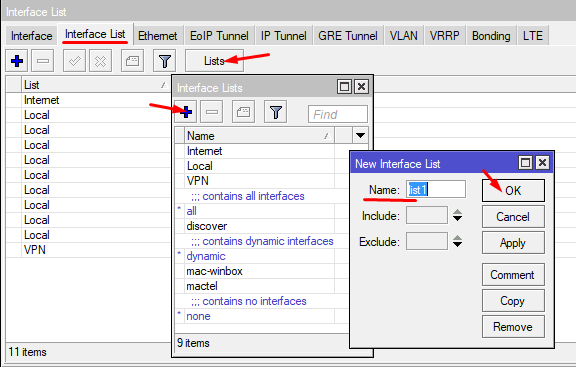

Для добавления своего списка необходимо нажать на плюс, вписать имя своего списка и нажать «ОК»

/interface list add name="Internet"

Мне было достаточно добавить для себя три типа интерфейсов:

Internet — Для интерфейсов смотрящих к провайдеру

Local — Внутренние домашние интерфейсы

VPN — VPN соединения

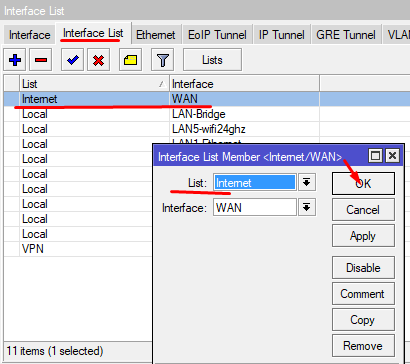

Меняем список для каждого интерфейса по отдельности

/interface list member

set [find interface=WAN] list=Internet

set [find interface=LAN-Bridge] list=Local

set [find interface=LAN1-Ethernet] list=Local

set [find interface=LAN2-Ethernet] list=Local

set [find interface=LAN3-Ethernet] list=Local

set [find interface=LAN4-Ethernet] list=Local

set [find interface=LAN5-wifi24ghz] list=Local

set [find interface=LAN6-wifi5ghz] list=Local

set [find interface=LAN7-Sfp] list=Local

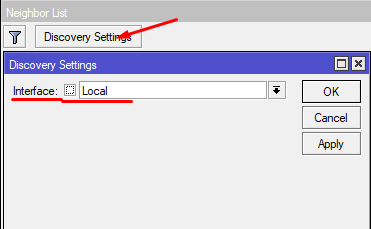

2. Настройка Neighbor discovery

Соответственно нам нужно изменить список для службы, которая транслирует широковещательные данные для поиска нашего роутера с других устройств в сети.

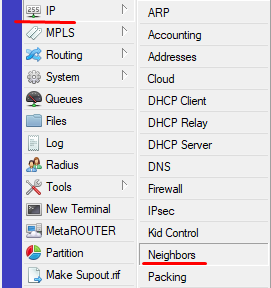

Переходим в меню в IP -> Neighbors

/ip neighbor discovery-settings print

Меняем Список для службы

/ip neighbor discovery-settings set discover-interface-list="Local"

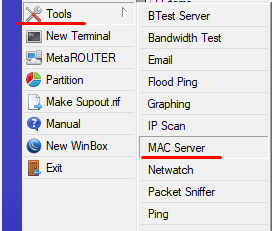

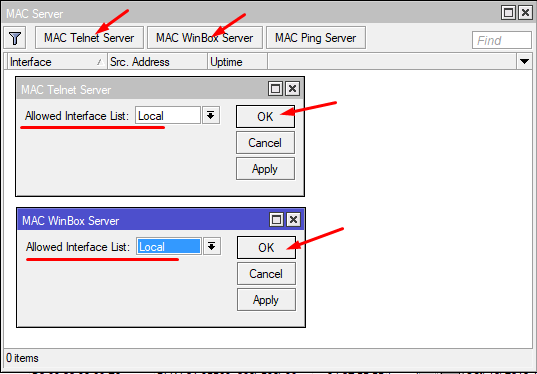

3. Настройка Mac Telnet Server, Mac WinBox Server

Еще один стандартный пункт, который использует Списки интерфейсов расположен в инструментах RouterOS

/tool mac-server print

/tool mac-server mac-winbox print

Меняем Списки для служб MAC Telnet и MAC Winbox

/tool mac-server set allowed-interface-list=Local

/tool mac-server mac-winbox set allowed-interface-list=Local

И остается самый важный элемент в котором в основном и используются Interface List-ы — это Firewall

Пример настройки Firewall рассмотрен в отдельной статье обозначенной выше. В ней используются эти Списки для создания правил фильтрации соединений.

Та самая статья еще раз: Создание домашней сети на базе устройств MikroTik: Часть 6 – Firewall защита доступа

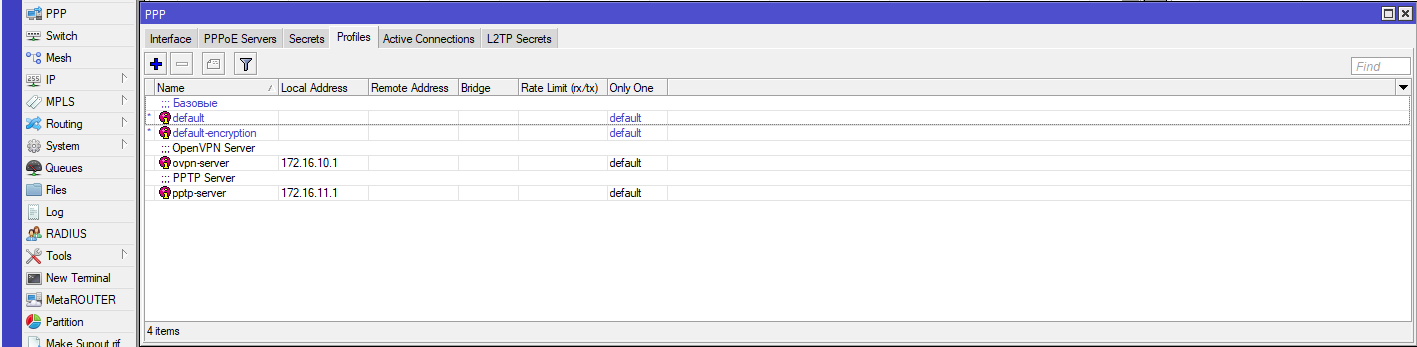

3. Динамические интерфейсы и Списки

PPP -> Profiles

/ppp profile

set default interface-list=Vpn

Большое спасибо, что изучили данную статью, надеюсь она Вам помогла узнать больше!

Всего хорошего на просторах интернета 😉

UPD: 12.03.2019 — Добавлена информация по динамическим интерфейсам VPN

Спасибо одному из читателей за данный вопрос. Добавляю ответ на него в статью 😉

Список всех статей в хронологическом порядке: История статей

Добрый день!

В вашем примере всем динамические соединения по умолчанию будут входит в лист Vpn.

Интернет от провайдера по протоколу PPPoE тоже является динамическим соединением и автоматически попадет в interface-list=Vpn

В вашей статье «часть 6 — Firewall защита доступа» у вас указано правило как раз разрешающее прохождению любого трафика для списка интерфейсов

add action=accept chain=input comment=»1.7. Access OpenVPN Tunnel Data» in-interface-list=VPN

Получается тем самым, мы разрешим прохождение весь входящий трафик из сети интернет? Получается вся домашняя сеть будет под угрозой?

Доброго времени!

Нет не будет.

1. На динамические листы никаких правил в Firewall нет.

2. Проверки входящего трафика применяются только к интерфейс листу WAN.

3. Все что не проверено и не одобрено блокируется.

4. Интерфейс лист VPN применяется только к VPN подключениям т.к. это указывается в настройках PPP.

5. PPPoE клиент создается вручную, а не динамически. PPPoE интерфейс для подключения к провайдеру не будет автоматически иметь интерфейс лист VPN. Вы сами указываете для этого типа соединения принадлежность. И нужно указать WAN.

Грегорий, здравствуйте.

Конфига у меня простая,

RB951g-2hnd

1 порт — смотрит в провайдера.

2ой порт — в ТВ приставку.

3ий — локал

4ый — локал

5ый — локал

Бридж к провайдеру — 1 и 2 порты.

Приставка игнорирует локальную сеть и смотрит в провайдера напрямую через Bridge, в котором находятся 1 и 2 порты.

Бридж локал — 3,4,5, влан

Провайдер раздаёт IP через IPOE.

Назначен DHCP клиент…

Попытка добавления ваших правил Firewall-а, основанных на списках интерфейсов (в интернет добавил бридж2провайдер, 1 и 2 ; в локал — 3,4,5,влан), приводит к тому, что IP адрес, со слов провайдера, назначается верному маку, но не фигурирует ни в DHCP клиенте, ни на одном из интерфейсов, и соотв правило NAT, обрабатывающее или из моста в подсеть, или из списка интерфейсов в подсеть — не срабатывает. Неоткуда.

Вопрос. Как мне подружить IPOE с бриджами без статического L2TP с вашей конфигой?…

так же добавлю. что через ipoe получается — статический адрес, потому лист для серого IP нахожу не подходящим как решение вопроса.

Спасибо за ваши статьи, очень помогают!

Хотел задать несколько вопросов:

1) Есть задача чтобы через Микротик (например, версия 952) несколько подсетей выходили в интернет. Причем каждая из этих подсетей не видели друг друга (подсеть №1 для серверов №1, подсеть №2 для серверов №2 и т.д.).

Порт 1 на Микротике для WAN, Порт 2 для Подсети №1 , Порт 3 для Подсети №12 и т.д.

В таком случае нужно ли объединять в единый switch Port 2 и POrt 3? Считаю, что нет, т.к. мне кажется те порты (соот-но подсеть в кажлом порту), которые объединены в один switch по умолчанию должны видеть друг друга. Поправьте меня, если это не так.

2) Если эти подсети не доллжны видеть друг друга, то достаточно ли каждой подсети просто присвоить свой отдельный диапазон IP адресов и не заморачиваться с VLAN? Т.е., подсеть №1 — 192.168.1.x/24, подсеть №1 — 192.168.2.x/24

В каком случае есть смысл настраивать VLAN-ы?

Можно ли добавить в лист все динамически созданные интерфейсы CAP точек?

Можно!

Datapaths -> Add -> Interface List

Здравствуйте . Перехожу на интерфейс листы у меня подключение PPPoe в листе интернет вопрос надо ли интерфейс WAN интерфейс добавлять в лист.Спасибо

Сергей,

Любой интерфейс, который смотрит в сторону провайдера, будь то физический порт (он же WAN) или это PPPoE соединение, необходимо добавлять в список внешних не доверенных интерфейсов.

У меня это лист «Internet», вы же можете назвать свой как угодно

Доброго дня. Настроил все как у Вас написано в статье но есть несколько вопросов. С учетом того что я новичок возможно они глупы но хотелось бы понять что не так.

1. Почему запись в /ip dhcp-server вчера при настройке была активной сегодня нет и ее пришлось включать в ручную галочкой в окошке.

2. Нужно ли в нашем случае в /ip firewall filter добавлять правило чтоб избежать этих проблем.

«Allow remote requests» в настройках IP->DNS разрешает отвечать на DNS-запросы отовсюду. Таким образом микротик будет использоваться злоумышленниками для DNS-Spoofing’a и спама днс-запросами.

2. Привожу свой конфиг хотелось бы знать Ваше мнение насколько он получился адекватен.

# jul/14/2019 07:43:02 by RouterOS 6.44.3# software id = JRZJ-GBJ5

#

# model = 951G-2HnD

# serial number = 96500931F7F3

/interface bridge

add comment=LAN fast-forward=no igmp-snooping=yes mtu=1500 name=LAN-Bridge \

protocol-mode=none

/interface wireless

set [ find default-name=wlan1 ] ssid=MikroTik

/interface ethernet

set [ find default-name=ether1 ] name=LAN1

set [ find default-name=ether2 ] name=LAN2

set [ find default-name=ether3 ] name=LAN3

set [ find default-name=ether4 ] name=LAN4

set [ find default-name=ether5 ] name=WAN

/interface list

add name=Internet

add name=Local

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=LAN-Pool ranges=192.168.10.5-192.168.10.29

/ip dhcp-server

add address-pool=LAN-Pool disabled=no interface=LAN-Bridge lease-time=12h \

name=LAN-Pool

/interface bridge port

add bridge=LAN-Bridge interface=LAN1

add bridge=LAN-Bridge interface=LAN2

add bridge=LAN-Bridge interface=LAN3

add bridge=LAN-Bridge interface=LAN4

add bridge=LAN-Bridge interface=WAN

/ip neighbor discovery-settings

set discover-interface-list=Local

/ip address

add address=192.168.10.1/24 interface=LAN-Bridge network=192.168.10.0

/ip dhcp-client

# DHCP client can not run on slave interface!

add dhcp-options=hostname,clientid disabled=no interface=WAN

/ip dhcp-server network

add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 \

netmask=24

/ip dns

set allow-remote-requests=yes servers=8.8.8.8

/ip firewall filter

add action=accept chain=forward comment=\

"1.1. Forward and Input Established and Related connections" \

connection-state=established,related

add action=drop chain=forward connection-state=invalid

add action=accept chain=input connection-state=established,related

add action=drop chain=input connection-state=invalid

add action=drop chain=forward connection-nat-state=!dstnat connection-state=\

new in-interface-list=Internet

add action=add-src-to-address-list address-list=ddos-blacklist \

address-list-timeout=1d chain=input comment=\

"1.2. DDoS Protect - Connection Limit" connection-limit=100,32 \

in-interface-list=Internet protocol=tcp

add action=tarpit chain=input connection-limit=3,32 protocol=tcp \

src-address-list=ddos-blacklist

add action=jump chain=forward comment="1.3. DDoS Protect - SYN Flood" \

connection-state=new jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=jump chain=input connection-state=new in-interface-list=Internet \

jump-target=SYN-Protect protocol=tcp tcp-flags=syn

add action=return chain=SYN-Protect connection-state=new limit=200,5:packet \

protocol=tcp tcp-flags=syn

add action=drop chain=SYN-Protect connection-state=new protocol=tcp \

tcp-flags=syn

add action=drop chain=input comment="1.4. Protected - Ports Scanners" \

src-address-list="Port Scanners"

add action=add-src-to-address-list address-list="Port Scanners" \

address-list-timeout=none-dynamic chain=input in-interface-list=Internet \

protocol=tcp psd=21,3s,3,1

add action=accept chain=input comment="1.8. Access Normal Ping" \

in-interface-list=Internet limit=50/5s,2:packet protocol=icmp

add action=drop chain=input comment="1.9. Drop All Other" in-interface-list=\

Internet

add action=drop chain=prerouting dst-port=137,138,139 in-interface-list=\

Internet protocol=udp

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=Internet src-address=\

192.168.88.0/24

/system clock

set time-zone-name=Asia/Novosibirsk

/system ntp client

set enabled=yes primary-ntp=91.198.10.4 secondary-ntp=194.40.240.24

Добрый день

помогите пожалуйста найти причину

У меня ситуация след.

Есть в сети несколько микротиков

соеденены между собой чере ppp

раньше до определенной прошивки я видел в винбоксе все микротики

теперь никак не могу понять что я не донастраиваю

вижу только один и не могу найти в чем разница

проверил уже все закладки все настройки и никак.

вижу из всех только один

дискавери настроен одинаково как и на том что вижу.

где еще рыть можно?

Здравствуйте, покажите пожалуйста ответы на команды из терминала:

/interface list print/interface list member print

/ip neighbor discovery-settings print

/tool mac-server print

/tool mac-server mac-winbox print

Это ответы на ваши команды с роутера который видно через vpn

/interface list printFlags: * - builtin, D - dynamic

# NAME INCLUDE

0 * ;;; contains all interfaces

all

1 * ;;; contains no interfaces

none

2 * ;;; contains dynamic interfaces

dynamic

3 discover

4 mactel

5 mac-winbox

/interface list member printFlags: X - disabled, D - dynamic

# LIST INTERFACE

0 discover ether2-gateway-2

1 discover ether3-local

2 X discover ether4-public

3 X discover ether5-slave-local

4 X discover ether6-master-local

5 X discover ether7-slave-local

6 X discover ether8-slave-local

7 X discover ether9-slave-local

8 X discover ether10-slave-local

9 discover bridge-local

10 X discover pppoe-out1

11 X discover bridge-public

12 X discover vlan1

13 X discover l2tp-out1

14 X discover *1A

15 mactel ether2-gateway-2

16 mactel ether3-local

17 mac-winbox ether2-gateway-2

18 mactel ether4-public

19 mac-winbox ether3-local

20 mactel ether5-slave-local

-- [Q quit|D dump|down]

/ip neighbor discovery-settings printdiscover-interface-list: discover

/tool mac-server printallowed-interface-list: discover

/tool mac-server mac-winbox printallowed-interface-list: discover

а теперь пример с роутера который не видно через VPN

/interface list printFlags: * - builtin, D - dynamic

# NAME INCLUDE EXCLUDE

0 * ;;; contains all interfaces

all

1 * ;;; contains no interfaces

none

2 * ;;; contains dynamic interfaces

dynamic

3 discover

/interface list member printFlags: X - disabled, D - dynamic

# LIST INTERFACE

0 discover bridge-local

1 discover bridge-public

2 discover ether1

3 discover ether2

4 discover ether3

5 discover ether4

6 discover ether5

7 discover ether6

8 discover ether7

9 discover ether8

10 discover ether9

11 discover l2tp-out

12 discover vlan1

/ip neighbor discovery-settings printdiscover-interface-list: discover

/tool mac-server printallowed-interface-list: discover

/tool mac-server mac-winbox printallowed-interface-list: discover

Я так полагаю вы используете прошивку 6.44.5 или старше?

так точно

6.45.1

Проверьте включен ли PPTP в IP->Firewall->Service Ports

У меня перестал работать discover после недавнего обновления на 6.44.5, видимо что-то сделали с протоколом pptp. Если ранее все работало нормально, то сейчас мне пришлось включить pptp в firewall. Результатом этого оказались не работающие eoip туннели. Openvpn работал, а вот туннели поверх них отказывались т.к. они работают на gre (47).

Т.е. gre запросы не проходили по vpn, что странно… надо подумать!

Попробуйте, возможно вам поможет т.к. у меня нет полноценного понимания ваших настроек.

В том то и дело

что только один роутер видно через впн

а в чем загадка не понятно

настройки того что видно тоже выше отправил

сервис включен везде само собой

Больше никаких идей?:)

Николай, если вопрос еще актуален можете прислать свой ответ по почте, я вам написал.

Попробую посмотреть в рамках своих временных ресурсов(кои ограничены к сожалению)

Спасибо за ответ на счет WAN и PPPoE. Хочу еще кое что уточнить. Вы добавляете в список Local все интерфейсы которые относятся к локальной сети в том числе и Bridge. Разве не достаточно будет добавить в список интерфейсов Local только Bridge-LAN? В него же уже входят все локальные интерфейсы. Или обязательно добавлять в список и Bridge и LAN интерфейсы отдельно?

Павел, сейчас достаточно добавить только Bridge. Когда появились списки интерфейсов эта механика не работала, приходилось все интерфейсы добавлять.

Не знаю с чем это было связано, но потом это исправили.

Поправлю статью

Здравствуйте! Спасибо за Ваши статьи.

Возник такой вопрос.

У меня коннект до провайдера происходит через PPPoE. В моем случае списки интерфейсов конечно мне не особо то и нужны, но! Меня всегда мучил вопрос, если я поднимаю PPPoE коннект до прова, мне же по идеи нужно всегда ссылаться именно на PPPoE интерфейс, а не на WAN? Стоит ли отказаться в таком случае от каких либо правил для WAN интерфейса? Или же все таки какие то правила для него применить стоит, для защиты или еще для чего. Какие бы я правила для WAN интерфейса не применял, они не отрабатывают, отрабатывает только одно правило

action = drop — chain = input — in.Interface = WAN. В этом случае пакеты идут, но это просто запрет из вне. Это правило у меня стоит и для WAN и для PPPoE интерфейса. Хотелось бы увидеть хоть одну статью в интернете, с правилами Firewall если у человека PPPoE коннект до прова. Что делать с WAN интерфейсом?

Спасибо!

Павел, здравствуйте,

Я рекомендую закрывать все внешние интерфейсы если только это не ваш собственный шифрованный канал. Это относится, как к физическому WAN интерфейсу по которому вы получаете какой-то внутренний адрес, так и к PPPoE интерфейсу, через который выходите в интернет.

Вы же не знаете что там твориться за WAN интерфейсом, понятно, что там будет меньше трафика, но он может быть и в том числе не желательный.

Потому вы все сделали правильно, повесив drop правило.

Соответственно, все остальные правила для интернета можно применять только к PPPoE интерфейсу.

Тут особо и описывать, то нечего.

Здравствуйте! Отличные статьи у вас, спасибо большое за информацию. Некоторые вещи оказались очень полезными.

Не планируете рассказать о резервировании интернета(к примеру USB модемом) средствами Mikrotik?

Здравствуйте,

Спасибо большое за отзыв.

Вполне возможно это будет одна из ближайших статей. Но тут нужно еще подумать какие сценарии использования подобной схемы могут быть помимо резервного канала.

Да и без скриптов при расширенном использовании не обойтись.