Продолжение предыдущих статей по организации единой локальной сети.

Содержание:

Создание домашней сети на базе устройств MikroTik: Часть 1

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750Gr3 hEX (Вы тут)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

Создание домашней сети на базе устройств MikroTik: Часть 8 — Установка и настройка MikroTik DUDE Network Monitor

Мы настроили наш основной роутер hAP ac для работы со статическим IP провайдера и провели базовую настройку не затрагивая настройку защищенного туннеля (VPN).

Произведем настройку для роутера hEX RB750Gr3. (hEX S похож на него)

Суть и методика настройки не особо отличается от настройки модели hAP ac. В этой модели просто нет Wi-Fi.

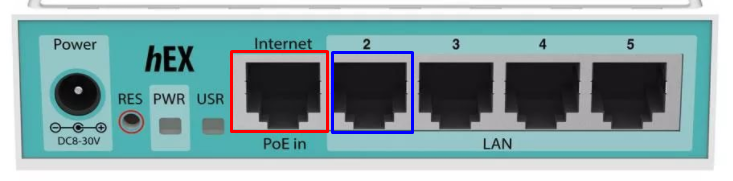

Подключим роутер к ПК/Ноутбуку через порт 2, а кабель провайдера в порт Internet.

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно если у роутера отсутствует IP адрес.

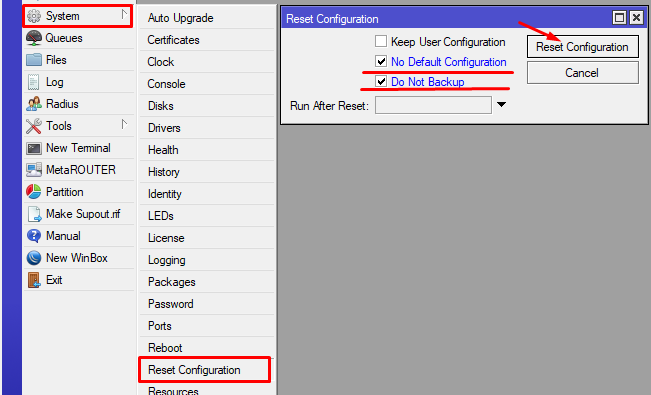

Открываем утилиту WinBox (Подробнее: Тут и Тут). Сбрасываем все заводские настройки, они нам не понадобятся!

/system reset-configuration no-defaults=yes skip-backup=yes

Подтверждаем сброс настроек.

После этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

1. Настраиваем сетевые интерфейсы

Все также, как и для hAP ac.

Данный роутер будет располагаться территориально далеко, например в другом городе, соответственно все настройки делаем для используемого провайдера.

Все интерфейсы RJ45 входят в один свич(switch1) поэтому нам нужно отделить порт для провайдера, и порты для локальных соединений.

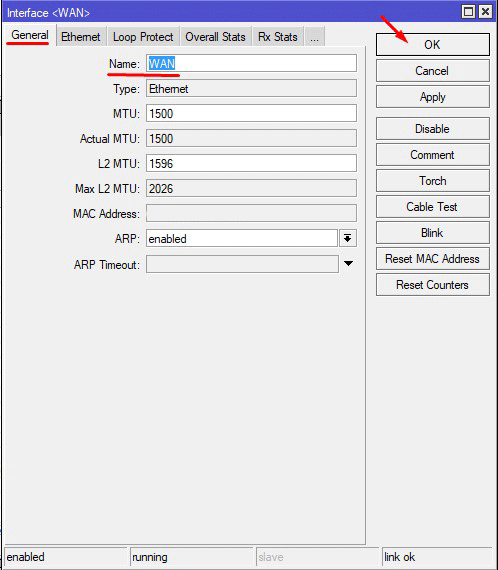

Выбираем интерфейс ether1 и переименовываем его в WAN

/interface ethernet

set [find default-name=ether1] name=WAN

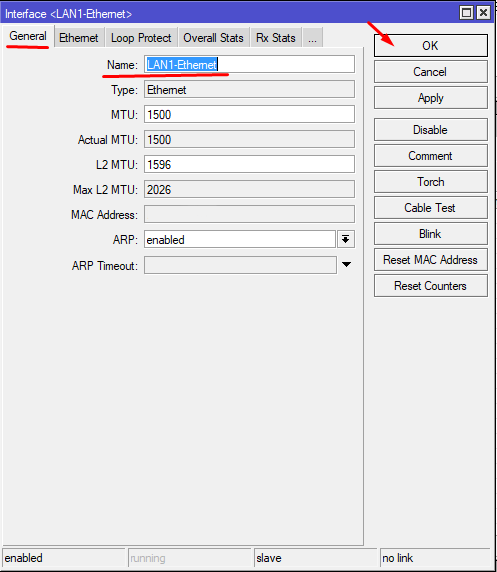

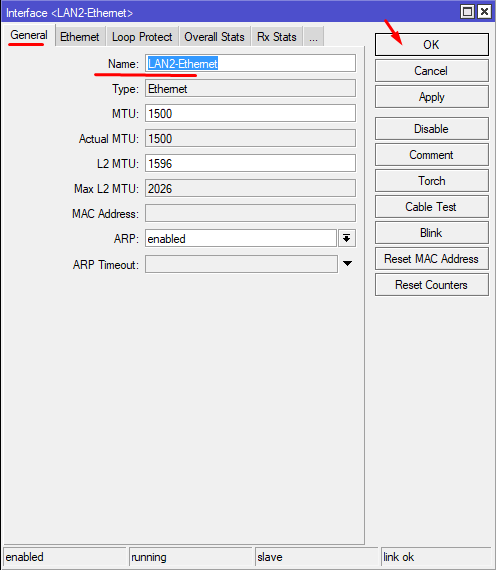

Выбираем интерфейс ether2 и переименовываем его в LAN1-Ethernet

Т.к все сетевые порты у нас находятся в свиче, мы можем сделать один из портов ведущим(Мастер порт), а остальные ведомыми(Слейв порты). По сути получится, как будто каждый из портов это один и тот же порт.

Из-за изменений в прошивке 6.41 в работе Сетевых мостов старый метод не работает. У сетевых портов исключили параметр Master Port.

Теперь в сетевой мост необходимо добавлять интерфейсы по отдельности.

/interface ethernet

set [find default-name=ether2] name=LAN1-Ethernet

Остальные ether3, ether4 и ether5 переименовываем соответствующе LAN2-Ethernet, LAN3-Ethernet, LAN4-Ethernet

/interface ethernet

set [find default-name=ether3] name=LAN2-Ethernet

set [find default-name=ether4] name=LAN3-Ethernet

set [find default-name=ether5] name=LAN4-Ethernet

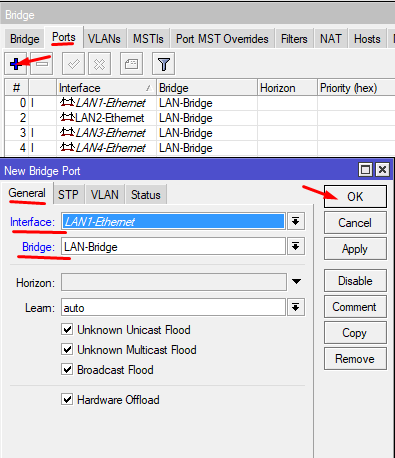

2. Создадим сетевой мост

Сетевой мост будет служить основным интерфейсом, который соберет в себе все наши локальные интерфейсы. Т.е. нужно добавить к новому сетевому мосту все нужные интерфейсы.

Также мы помним, что мы сделали мастер порт и часть портов привязали к нему, соответственно все второстепенные порты добавлять не нужно.

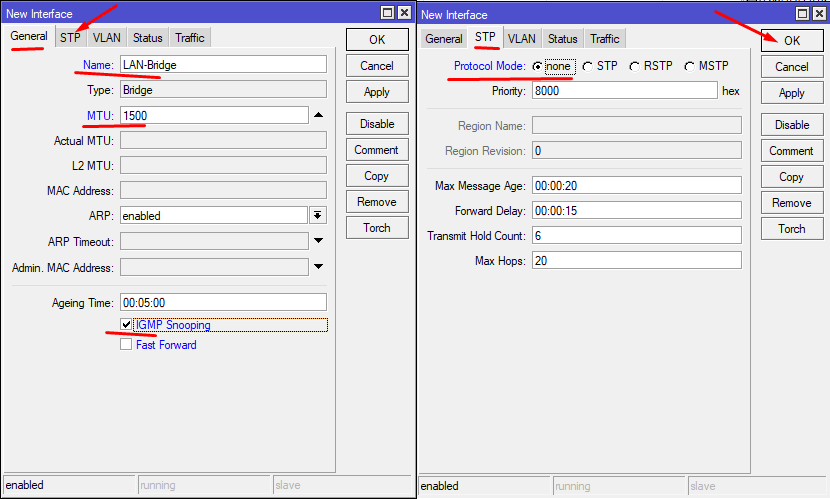

Создадим сам сетевой мост. Назовем его LAN-Bridge

На данный момент в сетевой мост мы добавим только Мастер порт. В дальнейшем мы добавим в этот мост специальный интерфейс туннеля, но об этом позже.

В момент добавления интерфейса LAN1-Master Вас может отключить от роутера, в этом нет ничего страшного, просто подключаемся снова.

Консольно:

/interface bridge

add name="LAN-Bridge" comment="LAN" mtu=1500 fast-forward=no igmp-snooping=yes protocol-mode=none

/interface bridge port

add interface=LAN1-Ethernet disabled=no

add interface=LAN2-Ethernet disabled=no

add interface=LAN3-Ethernet disabled=no

add interface=LAN4-Ethernet disabled=no

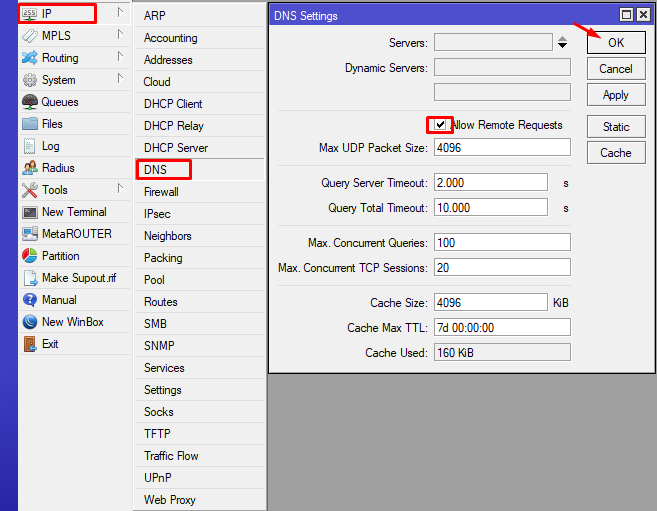

3. Разрешим нашему роутеру обрабатывать DNS

Консольно:

/ip dns set allow-remote-requests=yes cache-size=4096

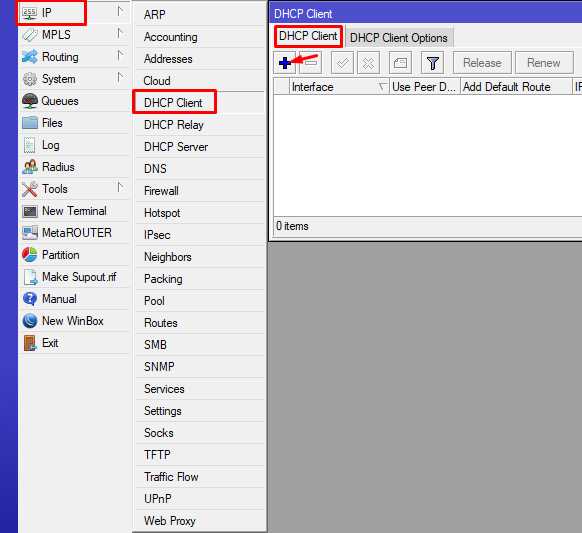

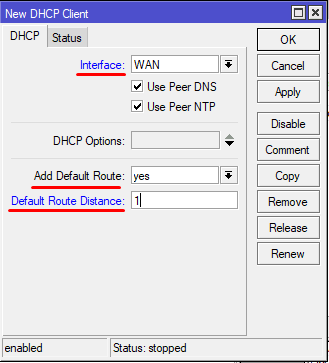

4. Подключение к провайдеру

У меня и второй Интернет провайдер предоставляет интернет по DHCP. Т.е. необходимо настроить DHCP клиент на порт в который вставлен кабель провайдера (WAN)

Консольно:

/ip dhcp-client

add interface=WAN add-default-route=yes disabled=no default-route-distance=1 use-peer-dns=yes use-peer-ntp=yes

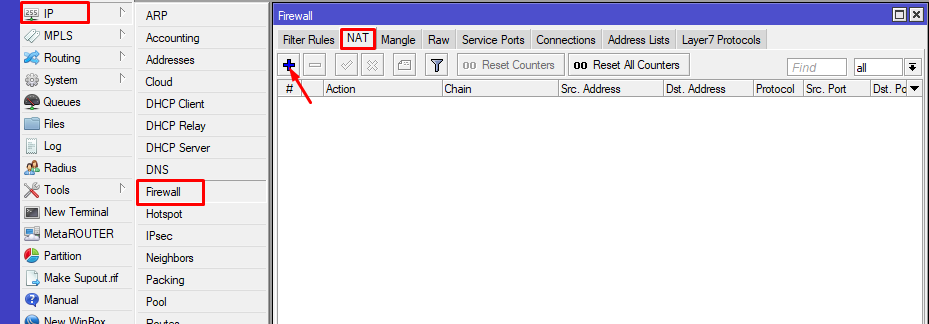

5. Доступ в интернет

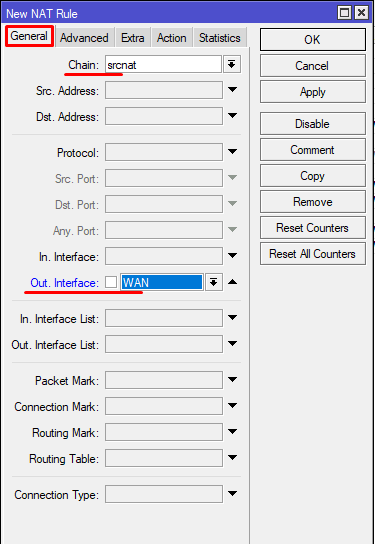

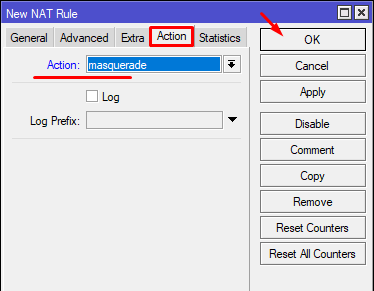

Для того, чтобы наши клиенты могли выходить в сеть интернет, нам необходимо указать, через какой интерфейс они будут это делать.

Эти настройки делаются через Межсетевой экран (Firewall)

Консольно:

/ip firewall nat

add chain=srcnat out-interface=WAN action=masquerade

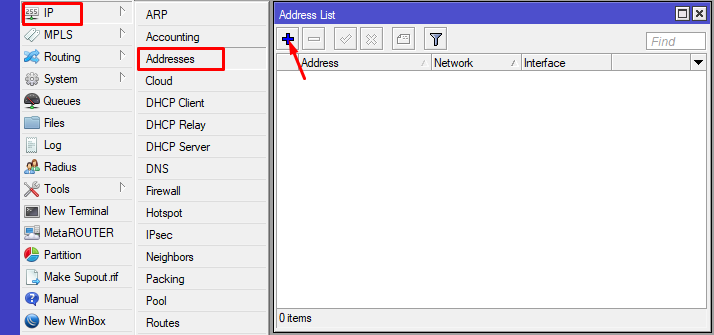

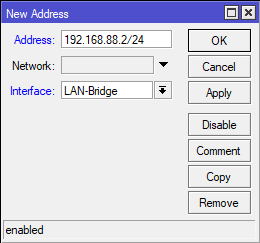

6. IP адрес роутера

Теперь назначим нашему роутеру IP адрес.

Мы определили, что в Локации 2 будет следующий разброс:

IP адрес роутера: 192.168.88.2

IP адреса для клиентов: 192.168.88.30 — 192.168.88.59

29 адресов должно хватить для всех устройств в квартире, даже с избытком.

Консольно:

/ip address

add address=192.168.88.2/24 interface=LAN-Bridge

7. DHCP Сервер для локальных клиентов

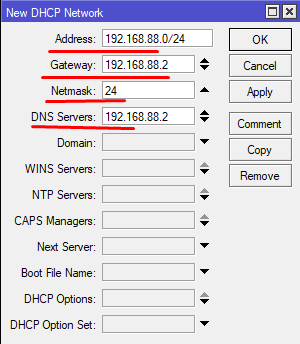

Для того, чтобы наши клиенты могли подключаться к нашему роутеру и получать от него IP адреса и другие параметры, необходимо настроить DHCP сервер.

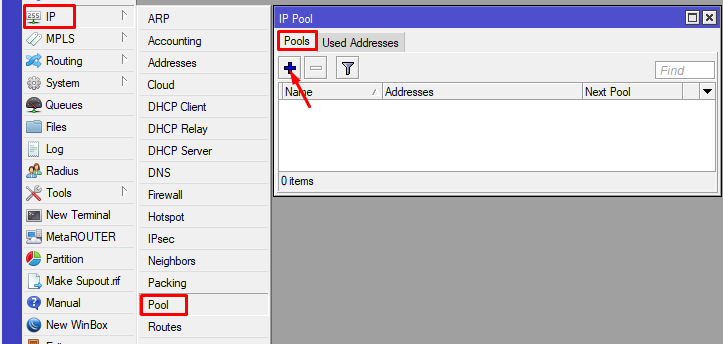

Первоначально укажем Pool IP адресов

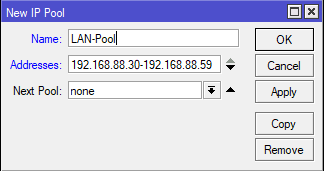

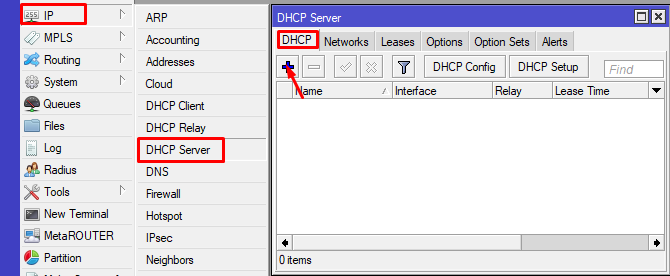

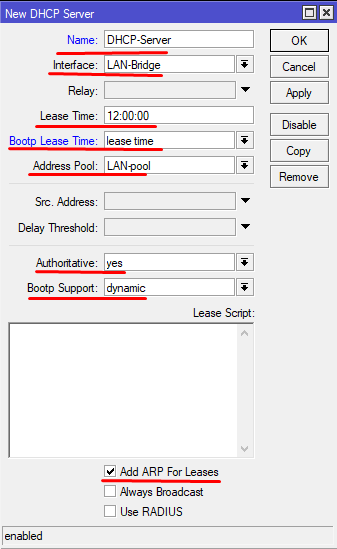

Теперь добавляем сам DHCP сервер

Шлюз и DNS — В нашем случае и тем и другим будет выступать сам роутер.

Консоль:

/ip pool

add name=LAN-Pool ranges=192.168.88.30-192.168.88.59

/ip dhcp-server

add name=DHCP-Server interface=LAN-Bridge lease-time=12h address-pool=LAN-Pool bootp-support=dynamic bootp-lease-time=lease-time add-arp=yes authoritative=yes

/ip dhcp-server network

add address=192.168.88.0/24 gateway=192.168.88.2 netmask=24 dns-server=192.168.88.2

Настройка роутера hEX (RB750Gr3) завершена.

Далее мы рассмотрим создание туннеля для связки двух роутеров и организации единой локальной сети с сетевой маской 255.255.255.0 (24)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Список всех статей в хронологическом порядке: История статей

UPD: 02.10.2018

Внесены правки в настройки проводных сетевых интерфейсов и сетевого моста из-за выхода прошивки 6.42.9 (Long-Term)

Как я уже рассказывал я пользуюсь исключительно прошивками ранее (Bugfix), которые сейчас изменены на ветку (Long-Term) т.е. длительной поддержки.

Подробнее прочитать про Bridge Hardware Offloading можно на Wiki MikroTik Switch_Chip_Features (Bridge_Hardware_Offloading) [ENG]

Важное замечание. На данном роутере Bridge Hardware Offloading поддерживается через switch chip MT7621

Но для его включения необходимо отключить у самого интерфейса бриджа IGMP Snooping и выбрать Protocol mode = none на вкладке STP

Поэтому если вы используете IGMP или STP/RSTP/MSTP и хотите получить аппаратную разгрузку бриджа, вам необходимо другое оборудование.

Статья интересная. Мне бы хотелось узнать сможет ли данная модель обработать одновременно 30 рабочих мест. +/- 5 удаленных сотрудников которые подключаются в офис.

Как можно правильно выбрать аппаратное решение от mikrotik и не прогадать ?

Здравствуйте,

Сможет и 30+ в чём сомнения? Всё что имеет 4 ядра и выше сможет справиться с существенной сетевой нагрузкой. Если конечно вы не собираетесь гигабайтные файлы на постоянке гонять по сети.

5 удалённых рабочих мест тоже не проблема, но тут важно выбрать протокол, тем более уже 7 версия RoS во всю развивается.

Остальное нужно считать индивидуально, общий подход такой.

Такой вопрос, можно ли подключить к дано у роутеру два провайдера, НО один статика другой dhcp.

Можно, ищите в инете DualWAN

Bridge Hardware Offloading этой моделью поддерживается, если автор начнет читать домашнюю вики от вендора!

Для его работы на мосту должен быть отключен IGMP Snooping и STP протокол.

Виталий, вы правы!

Поправил в статье информацию. Спасибо!

Вы супер!! пользуюсь давно Вашими настройками. Дерзайте

Александр, благодарю за отзыв 😉

Как в этом конченом кроте расширить место для файлов вместо 16 мб?

«В этом конченом кроте» можно сделать отдельное место хранения через microSD карту.

Базовые 16 Мб это чип распаянный на плате и у него исключительно этот объем.

Для чего Вам больше 16? На практике её вполне достаточно.

Здравствуйте. Есть желание заплатить за Вашу, несомненно, полезную просветительскую работу. Вот только у меня сложности с Яндекс.Деньгами. Нет ли у Вас какого-нибудь альтернативного способа по получению финансовой поддержки? Скажем, applepay, PayPal, по номеру сотового (этот вариант для Вас может быть неудобным), с карты на карту в рамках Сбербанка, Альфабанка или банка ВТБ. Спасибо.

Здравствуйте,

Спасибо за Вашу поддержку, я правда очень ценю обратную связь от читателей. Рад, что мои знания помогают другим !

Добавил пока PayPal, с ApplePay и др. нужно немного повозиться, но думаю освою и их.

Поддержка

Прочитал все это с интересом, очень полезное дело делаете.

Я вот хочу объединить единой сетью дом с дачей. Но на даче мобильный инет (белый айпи недоступен), да и дома у моего провайдера аренда белого айпи стоит почему-то совсем недешево.

НО! Есть в офисе микротик с белым айпишником. Подскажите, как можно объединить свои два микротика, используя офисный, но без объединения с рабочей сетью? Использовать его, так сказать, как точку подключения и транзит трафика, так сказать. Это вообще возможно?

Здравствуйте,

Спасибо за положительный отзыв, приятно!

Я полагаю, что это вполне возможно.

Вам нужно будет задать для клиентов в офисном микротике индивидуальные IP для VPN не относящиеся к основной сети.

Ну и можно дополнительно заблокировать прохождение данных между офисной сетью и VPN

Главное, чтобы этот туннель не очень сильно влиял на офисный интернет канал ))

Приветствую. Очень доходчивый язык. Мне как новичку все предельно понятно. Огромное спасибо. Ждем новые статьи. Интересно было бы увидеть серию статей, где вы создали домашнюю лабораторию на виртуалках (VMware), лабораторную и домашнюю сеть разделили на разные сети (192.168.0.Х и 10.0.0.Х для наглядности), объяснили как интернет единственного провайдера раздать на обе эти сети. Как при всем этом участвует mikrotik.

Здравствуйте,

Благодарю за Ваш отзыв! Всегда приятно видеть, что сделал, что-то не зря 🙂

На самом деле домашняя это сеть или лабораторная, особого значения не имеет. Это просто различные подсети.

Какое оборудование или назначение для них Вы придумали тоже не важно. MikroTik будет одинаково «отдавать» интернет любой подсети за собой.

NAT masquerade решает этот вопрос одним правилом.

Возможно Вы имели в виду изоляция этих двух сетей друг от друга или например изоляция видимости домашней сети из лабораторной или наоборот.

Cтоял 951, выгрузил export compact, заменил на br750gr3, сбросил конфиг и просто перенес туда настройки.

ether1 — wan, ether2 — ether5 — lan

Скорость интернета, поднялась, а вот с локальной сетью стало хуже, почитал про свич, попробовал перенастроить

/interface ethernet set [find default-name=ether3] name=LAN2-Slave master-port=LAN1-Master

завершается ошибкой, текст сейчас не приведу.

что то я с этим свичем не догоняю… покажите часть касающуюся интерфейсов, свича и бриджа?

Вот экспорт из интерфейсов. У меня прошивка Bugfix (6.39.3)

/interface ethernet

set [ find default-name=ether2 ] name=LAN1-Master

set [ find default-name=ether3 ] master-port=LAN1-Master name=LAN2-Slave

set [ find default-name=ether4 ] master-port=LAN1-Master name=LAN3-Slave

set [ find default-name=ether5 ] master-port=LAN1-Master name=LAN4-Slave

set [ find default-name=ether1 ] comment=»Internet» name=WAN

/interface bridge

add arp=proxy-arp comment=»LAN» fast-forward=no mtu=1500 name=LAN-Bridge

/interface bridge port

add bridge=LAN-Bridge interface=LAN1-Master

add bridge=LAN-Bridge interface=eoip-tunnel

Далее IP адрес назначается на LAN-Bridge интерфейс. Настраивается DHCP-Server и т.д.

Если у Вас прошивка старше 6.39.3, то из них уже убрано назначение Master портов, используется хардварная обработка (т.е. самим свичем) в этом случае нужно не назначать матер порт для всех оставшихся, а просто внести все нужные порты в /interface bridge port

выложите пожалуйста c RB750Gr3 export compact

Здравствуйте,

К сожалению пока не могу этого сделать, очень много различных индивидуальных настроек. Тут же я пишу в обобщенном стиле.

Возможно, есть что-то более конкретное, что Вас интересует?

Отличные статьи!Спасибо за полезную информацию!

Рад, что Вам понравилось. Стараюсь =)

Добрый день, спасибо за цикл статей. Очень ценный материал для начинающих.

У меня аналогичная задача как и у Вас в цикле статей про две сети, но во второй сети(родители) вместо статического ip от провайдера используется usb lte модем в режим hilink.

Схема ниже.

https://drive.google.com/file/d/1XoB4m9m-bBaTsUAIxHsFLLC07Geyz7OL/view?usp=sharing

Помогите пожалуйста в настройке дачного микротика, рад буду ссылке на статью где будет описана настройка интерфейса lte1 . После настройки интернета на второй сети, продолжу настройку сети по Вашим статьям.

Планирую дать доступ к nas хранилищу камерам из второй сети. Минимальнле обращение от камер, пишут по движению.

Алексей, здравствуйте!

Благодарю за отзыв, спасибо за вашу оценку!

У меня также только один статический IP и не на стороне второй сети 🙂

Для начала рекомендую изучить статью: MikroTik 3G 4G LTE: Мобильный роутер – подключение модемов

По сути никаких особых проблем в работе модема аналогично роутеру нет. Ваш роутер получает локальный IP модема на lte1 интерфейс т.к. в модеме своя прошивка и WEB интерфейс.

Просто настраиваете роутер как обычно и поднимаете туннели.

Естественно ни о каких AT камандах и SMS речи быть не может с таким режимом работы модема.

У меня в головном стоит 3G модем Huawei Model: E1750, но без HiLink и у меня есть возможность отправлять SMS и управлять им с помощью АТ команд. Скорость мне на нем ни к чему, он не для интернета 🙂