Новые

Доброго времени, читателям блога! Немного предыстории.Столкнулся с рядом проблем на базе файловой системы ZFS. Сейчас в инсталляции она представлена в

Предпосылкой к этой статье послужила просьба одной знакомой помочь наладить дома интернет и как говорится "чтобы работало хорошо". Ранее в квартире стоял

Популярные

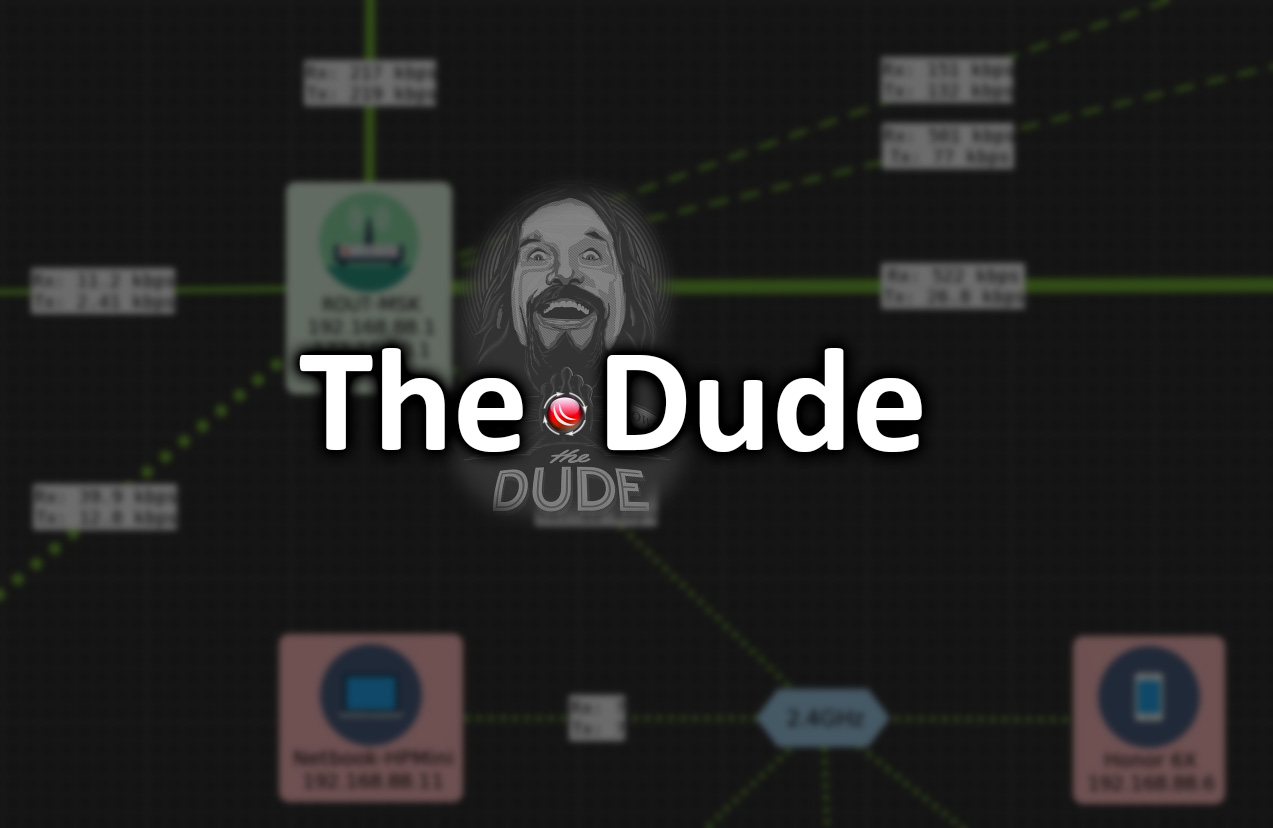

Продолжение предыдущих статей по организации единой локальной сети. Содержание: Создание домашней сети на базе устройств MikroTik: Часть 1 Создание домашней

Продолжение предыдущих статей: Создание домашней сети на базе устройств MikroTik: Часть 1 Создание домашней сети на базе устройств MikroTik: Часть 2 —

Здравствуйте и Добро пожаловать на цикл статей по организации единой локальной сети! Содержание: Создание домашней сети на базе устройств MikroTik: Часть

Роутеры

Продолжение предыдущих статей по организации единой локальной сети. Содержание: Создание домашней сети на базе устройств MikroTik: Часть 1 Создание домашней

Самые комментируемые

Продолжение предыдущих статей по организации единой локальной сети. Содержание цикла статей: Создание домашней сети на базе устройств MikroTik

Здравствуйте и Добро пожаловать на цикл статей по организации единой локальной сети! Содержание: Создание домашней сети на базе устройств MikroTik: Часть

Роутеры

Продолжение предыдущих статей по организации единой локальной сети. В предыдущих статьях мы с Вами настроили два наших роутера — это hAP ac и hEX

Продолжение предыдущих статей: Создание домашней сети на базе устройств MikroTik: Часть 1 Создание домашней сети на базе устройств MikroTik: Часть 2 —

Случайная подборка

Продолжение предыдущих статей: Создание домашней сети на базе устройств MikroTik: Часть 1 Создание домашней сети на базе устройств MikroTik: Часть 2 —

Предпосылкой к этой статье послужила просьба одной знакомой помочь наладить дома интернет и как говорится "чтобы работало хорошо". Ранее в квартире стоял

Здравствуйте.Рассмотрим такую вещь, как непонятная папка Windows.old на системном диске с Windows, которую почему-то просто так удалить совершенно нельзя